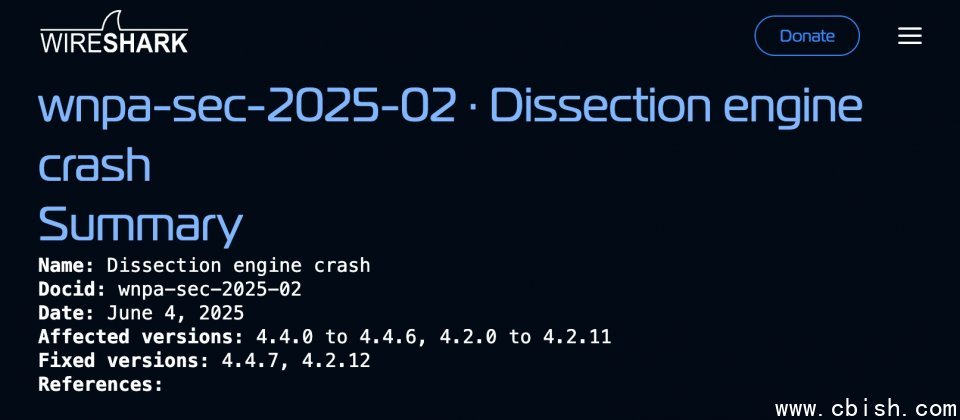

知名开源网路封包解析工具Wireshark修补了高风险安全漏洞CVE-2025-5601,该漏洞影响Wireshark 4.4.0至4.4.6及4.2.0至4.2.11等多个主要版本。根据官方公告,攻击者仅需注入特製封包至网路,或诱导使用者开启特製封包文件,即可能导致Wireshark程序异常终止,造成阻断服务(DoS)。虽然目前Wireshark官方尚未接获实际攻击事件,但仍建议所有受影响用户儘速升级至4.4.7、4.2.12或更新版本,以避免潜在风险。

本次漏洞源自Wireshark处理封包栏位资讯时,栏位工具(Column Utility)模组存在记忆体操作缺陷。官方透过自动化模糊测试(Fuzz Testing)发现,当系统遇到特定格式的封包或封包文件,可能导致记忆体写入越界,进而引发程序崩溃。此问题属于典型的缓冲区溢位(Buffer Overflow)问题,滥用该漏洞不需複杂攻击流程,只要将特製资料注入网路,或让Wireshark开启恶意封包文件,都可能触发崩溃。

Wireshark开发团队已于官方GitLab专案平台完成漏洞追蹤与修补,所有相关修补程序已併入主线分支,并于官网公告及CVE资料库公开。根据漏洞严重度评分CVSS 3.1,此漏洞风险等级为高,主要影响尚未升级,以及在安全隔离措施不足的环境中运作的Wireshark。

Wireshark被广泛应用于企业网路监控、资讯安全事件分析与学术研究,使用者应检查现有环境所用版本,并儘速部署官方更新,并参考Wireshark官方安全公告、GitLab专案说明及CVE-2025-5601漏洞细节,获取最新修补资讯及安全指引。