乌克兰战争已经迈入第3年,过程中有不少骇客组织从事网路间谍活动,为俄罗斯政府收集相关情报,如今有一组新兴的骇客组织,引起研究人员的高度关注。

这个骇客组织被称为Void Blizzard或Laundry Bear,值得留意的是,他们普遍透过寄生攻击及现成工具,并未自行打造专属的恶意软件,使得相关攻击变得难以识别。

?

【攻击与威胁】

俄罗斯骇客Void Blizzard以假Entra登入网页为诱饵,入侵逾20家非政府组织

乌克兰战争迄今仍尚未结束,有越来越多骇客组织从事网路间谍活动,协助俄罗斯政府从乌克兰及北约国家组织(NATO)盟友收集军事情报,并引起欧美国家关注。

微软威胁情资中心指出,他们与荷兰情报暨安全总局(Netherlands General Intelligence and Security Service,AIVD)、荷兰军事情报暨安全局(Netherlands Defence Intelligence and Security Service,MIVD)、美国联邦调查局(FBI)进行合作,调查被称为Void Blizzard、Laundry Bear的新兴骇客组织,并指出这些骇客近期针对欧美非政府组织(NGO)发动大规模攻击。

此骇客组织主要锁定俄罗斯政府感到兴趣的企业组织发动攻击,涵盖全球的政府机关、国防、交通运输、媒体、非政府组织、医疗照护,大部分攻击活动集中于欧洲及北美。这些骇客入侵受害组织的主要管道,通常是使用疑似从地下市集买到的外流帐密资料,一旦成功进入网路环境,就会大肆偷取电子邮件与内部文件。研究人员提到,他们在今年4月看到更直接窃取密码的手法,那就是藉由冒牌电子邮件网钓,引诱收信人上当并提供登入所需资料。

荷兰警方去年遭骇,传出是俄罗斯骇客Void Blizzard所为

微软本週揭露新兴俄罗斯骇客组织Void Blizzard(Laundry Bear),当中特别提及他们与荷兰情报暨安全总局(AIVD)、荷兰军事情报暨安全局(MIVD)联手调查,而这些军情机构调查此事的动机,源于去年当地执法单位遭遇的资安事故。

去年9月荷兰警察局(Politie)证实,骇客入侵其中一名警察的帐号,从而取得有业务往来的警务人员的联络方式,后续透露可能是国家级骇客所为,当时我们就有注意到相关消息并进行追蹤,但因为Politie并未透露其他资讯,而无从得知进一步的情形。

直到本週微软公布Void Blizzard发起的网钓攻击,并提及荷兰当局也公布相关调查结果,指出上述Politie遭骇事故的兇手,就是这个俄罗斯骇客组织。5月27日AIVD指出,俄罗斯骇客组织Void Blizzard于去年9月针对Politie与当地各种组织从事网路攻击,而且,这些事故也是骇客大规模攻击的一部分。

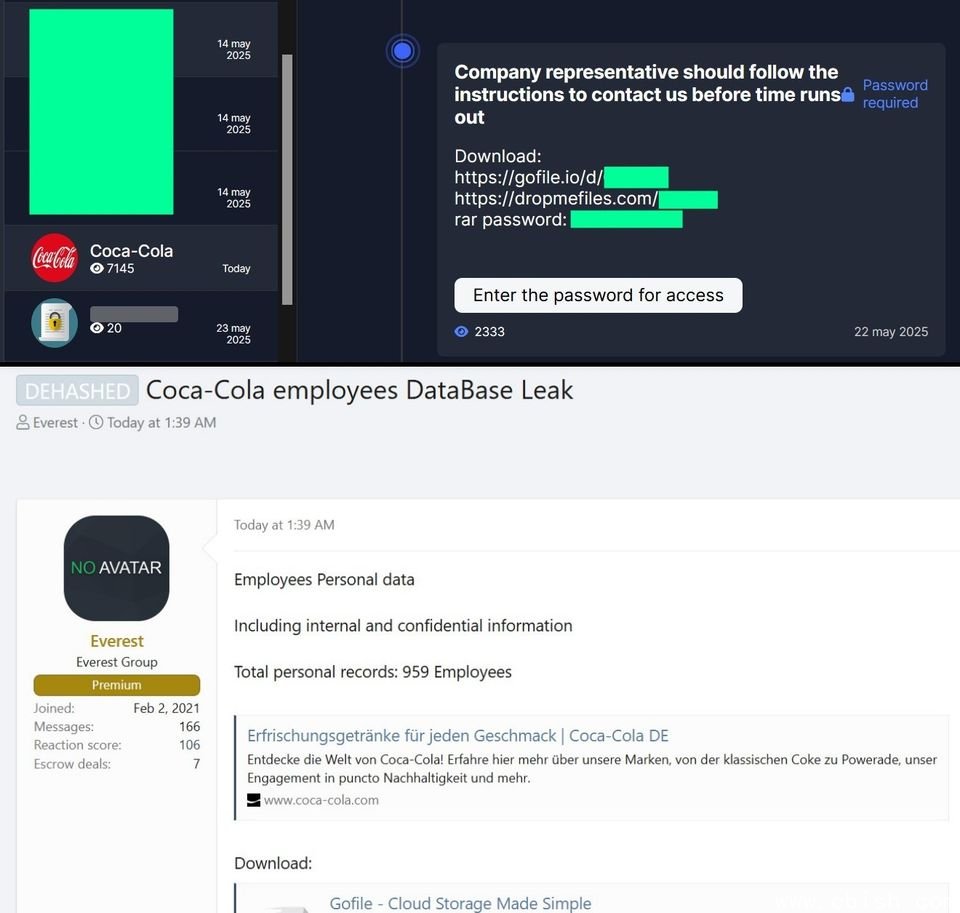

骇客组织Everest、Gehenna声称窃得可口可乐内部资料

根据资安新闻网站HackRead的报导,两个骇客组织声称窃得饮料大厂可口可乐(Coca-Cola)与装瓶合作伙伴Coca-Cola Europacific Partners(CCEP)的内部资料,事隔数日,其中一组人马已公布手上部分的文件。但吊诡的是,相关消息曝光迄今已接近一週,可口可乐尚未出面做出回应,此事似乎也没有受到太多关注,是否事故如骇客宣称,有待后续釐清。

这些事故最早是HackRead于22日揭露,可口可乐与CCEP疑似遭到两组人马的网路攻击,其中,勒索软件骇客Everest声称入侵可口可乐的系统,另一个名为Gehenna(GHNA)的骇客组织宣称,他们从CCEP的客户关係管理系统(CRM)平台Salesforce窃得大量资料。

事隔数日出现新的进展,27日HackRead发现Everest公布新的资料,这批文件大小为502 MB,内容包含可口可乐中东地区的内部与员工记录。这批资料的文件数量,总共是1,104个,内含员工完整姓名、公司与住家地址、家庭与婚姻状态、电话号码、银行帐户资讯、薪资记录、电子邮件信箱,以及签证、护照、居留权文件複本。

知名运动品牌Adidas遭网路攻击,客户资料外洩

来自德国的全球知名运动品牌Adidas上周五(5月23日)揭露他们发生资安事故,指出未经授权的外来者藉由第三方的客户服务供应商取得部分消费者资料,该公司立即採取行动以遏止骇客行为,并与资安专家合作展开全面调查。

而对于骇客的手法,或者是受到影响的消费者人数,迄今Adidas并未公布。该公司仅说外洩资料并不包含密码、信用卡或任何其他与支付相关的资讯,而主要是那些曾经联繫Adidas客服的消费者联繫资讯。

根据外电报导,位于南韩及土耳其的Adidas客户都有收到Adidas的资料外洩通知,指出他们的姓名、电话号码、电子邮件位址、生日及性别等个资都已外洩。

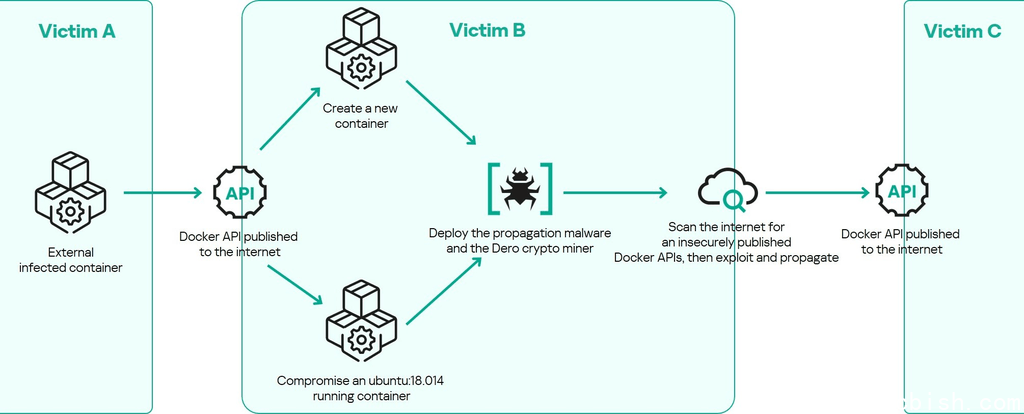

恶意程序Dero自动感染公开Docker容器,并执行挖矿

资安业者卡巴斯基公开新一波针对Docker API服务的自动化恶意程序攻击,该攻击以植入Dero加密货币挖矿程序为核心,专门锁定存取权限管理不严的Docker容器环境,进行自动化散播及占用受害主机运算资源,最终形成具备自我扩散能力的挖矿僵尸网路。

本次自动化攻击流程主要仰赖两支以Go语言撰写,且经UPX压缩的恶意程序,分别是名为nginx元件,主要功能是负责散播及持久化,以及名为cloud的Dero加密货币挖矿程序。值得留意的是,这里的nginx并非知名的网页服务器元件,骇客的目的就是假冒知名开源专案的名称,以降低被侦测风险。

该挖矿攻击的一大特点,在于攻击者採用加密方式储存钱包地址及矿池节点资讯,进一步提升隐蔽性与调查难度。

其他攻击与威胁

◆勒索软件DragonForce使用远端管理工具SimpleHelp漏洞,攻击MSP业者

◆开发MATLAB的软件开发商服务中断,传出遭遇勒索软件攻击

◆木马程序SilverRAT惊传原始码外流

◆60款NPM套件及VS Code外挂窃取开发人员帐密、加密货币钱包

?

【漏洞与修补】

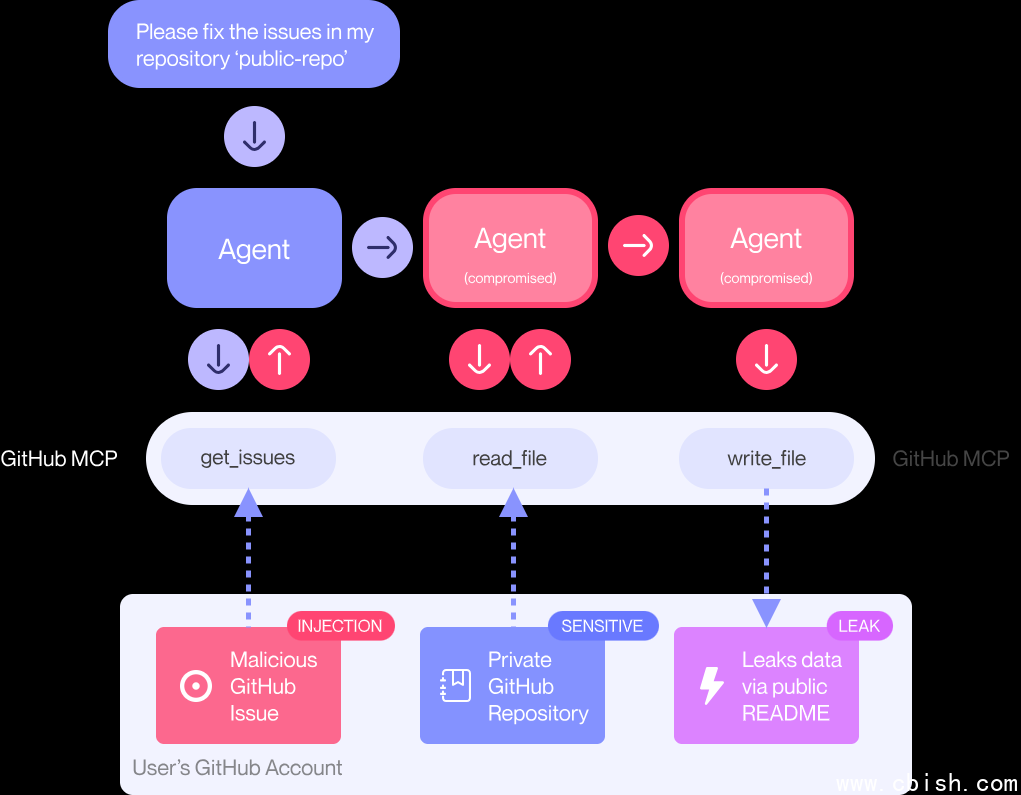

GitHub MCP曝严重漏洞,恶意Issue可诱使AI代理外洩私有储存库资料

瑞士新创安全公司Invariant Labs揭露影响广泛的资安漏洞,涉及目前社群积极推动并与GitHub平台整合的MCP(Model Context Protocol)服务器。攻击者仅需在公开储存库提出特製的问题(Issue),诱使人工智慧代理如Claude Desktop等现有支援MCP技术的人工智慧开发工具,在特定情境下,将用户私有储存库中的敏感资料外洩至公开储存库。

该漏洞的关键在于人工智慧代理在用户授权后,会依照开发者对GitHub MCP服务器的查询,自动执行读取指定储存库Issue、建立拉取请求等操作,而攻击者只需在目标用户的公开储存库新增具恶意提示词注入的Issue,当用户请求人工智慧代理检视该储存库的公开Issue时,代理即可能受提示词操控,在自动授权设定下撷取用户帐号的私有储存库内容,最终将敏感资讯透过拉取请求等方式洩漏于公开储存库。

其他漏洞与修补

◆Tenable修补网路监控软件权限提升漏洞,并更新採用的开源程序库

?

近期资安日报

【5月27日】骇客于台湾等70个国家挟持逾2千台服务器架设殭尸网路

【5月26日】欧美大国携手执法,3天内破坏7个Botnet

【5月23日】新版Windows服务器作业系统dMSA服务帐号的迁移流程可被滥用而惹议