图片来源:

图片来源: Check Point

资安业者Check Point Research最近发现,由中国短影音业者快手所开发的影片生成模型Kling AI(可灵AI)遭到骇客冒用,当骇客把使用者诱导到伪造的Kling AI平台之后,生成的竟是可执行档,点选后就会于受害者系统上安装恶意程序。

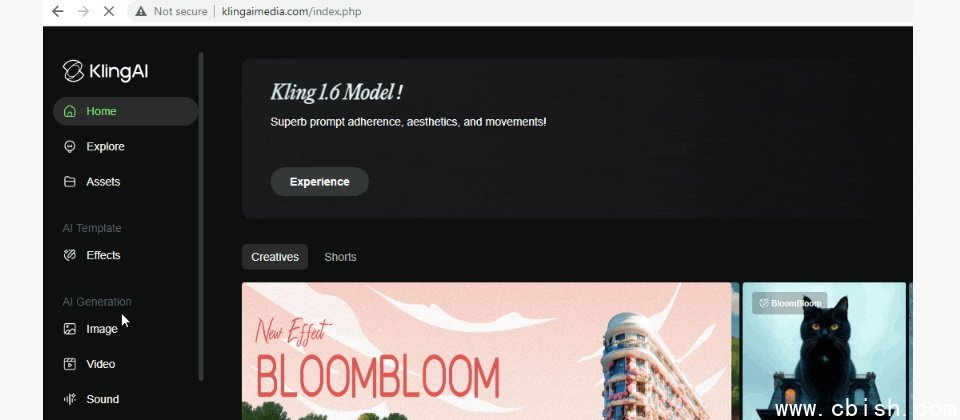

去年6月才上线的Kling AI迄今已有超过600万的使用者,允许使用者以文字或图片提示生成影片,其官网网址为https://www.klingai.com。

然而,研究人员于今年初发现,骇客建立了一个网址及介面都类似Kling AI的网站,接着于脸书(Facebook)刊登广告,诱导使用者造访假冒的Kling AI,并让使用者生成及下载图像或影片,然而,系统上所生成的.jpg或.mp4,其实是透过双重副档名(Double Extension)或韩文填充字元(Hangul Filler)等伎俩伪装的,实际上是Windows可执行档。

图片来源/Check Point

而当使用者点击这些文件时,其实是启动了一个恶意程序载入器,该程序利用 .NET Native AOT预先编译技术使其更难被分析与侦测,并阶段性部署之后的恶意程序,主要为资讯窃取程序,以盗取浏览器中所储存的帐号及密码,用来登入网站的Session Token,以及其它敏感资讯。

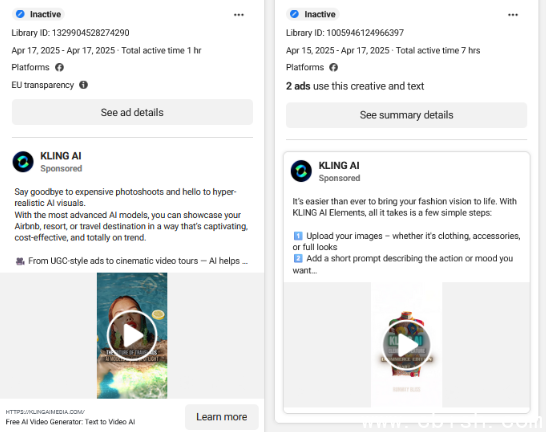

迄今研究人员至少发现70个付费推广、同时伪装成Kling AI的广告内容,它们的文案或许有些不同,但都会附上连结,将使用者导至假冒的网站。