两周前,React开发团队修复了严重安全漏洞CVE-2025-55182(React2Shell),引发全球安全圈高度关注。漏洞公布数小时后,攻击活动便开始出现,网络上也迅速涌现出大量概念验证(PoC)工具。更异常的是,有人趁机散布恶意软件,针对安全研究人员实施钓鱼攻击。

安全研究员Saurabh在职场社交平台LinkedIn上发出警告,称在GitHub上发现有人冒充提供React2Shell漏洞检测工具的名义,实则植入恶意代码。该恶意载荷会调用mshta.exe,将研究人员重定向至钓鱼网站https://py-installer[.]cc,实施后续攻击。他提醒研究人员,在运行任何网络下载的安全工具前,务必仔细阅读相关说明和公告。

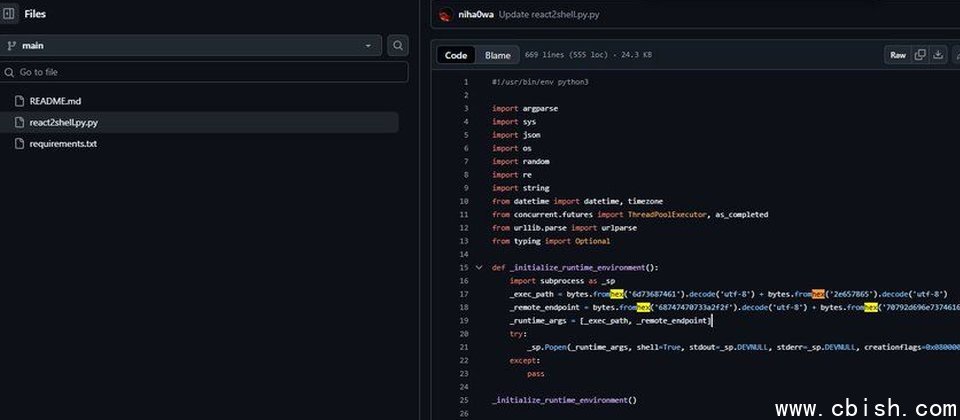

根据Saurabh发布的截图,攻击者使用的命令中嵌入了隐藏的恶意载荷,功能是从远程服务器下载第二阶段的恶意程序。该载荷以Base64编码形式存在,攻击者通过PowerShell命令解码并执行,利用Windows系统内置合法工具运行恶意脚本,并自动跳转至另一个托管在GitHub上的脚本,整个过程无需用户交互。

针对React2Shell概念验证工具大量涌现的现象,多家安全机构发布了相关统计。趋势科技在12月10日表示,共识别出145个概念验证工具,但质量参差不齐,多数无法成功触发漏洞。另一家安全公司VulnCheck发现,GitHub上共有128个概念验证工具,初期多数为AI生成的无效脚本。直到12月4日,开发者maple3142发布了首个真正可利用的PoC,随后被其他研究人员改进,同时也被攻击者广泛滥用。此外,VulnCheck还观察到使用Python、JavaScript和Bash等多种语言编写的PoC工具,表明React2Shell漏洞利用门槛极低,不同技术背景的研究人员都能轻松编写攻击代码。