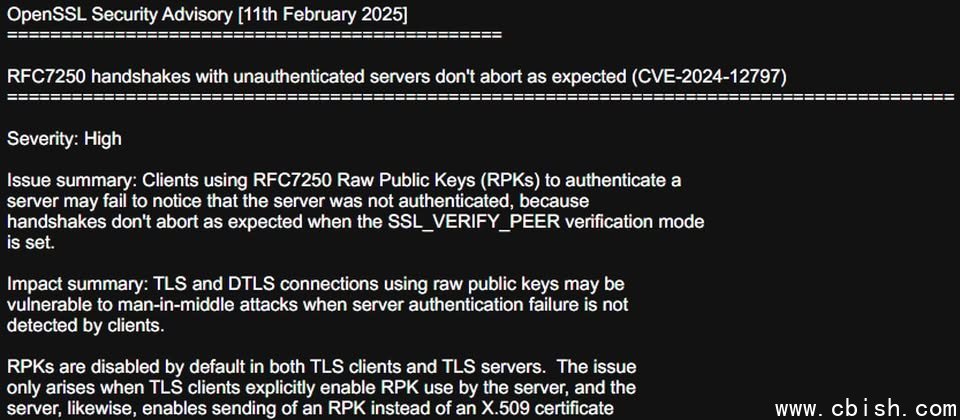

开放原始码的密码学程序库套件OpenSSL相当重要,许多系统都採用与内建这项工具,开发这个套件的团队2月11日发布资安公告,表示他们最近修补一项漏洞CVE-2024-12797,涉及未通过身分认证的服务器在进行RFC7250交握的过程,理应被中断连线却没这么做,而有机会被利用。开发团队已推出3.4.1、3.3.3、3.2.4版予以修补。

这项弱点出现的原因,在于用户端透过RFC7250原生公钥(Raw Public Key,RPK)对服务器进行验证的过程中,因为在设置为SSL_VERIFY_PEER的验证模式下,未通过身分验证的服务器进行交握通讯时,竟然没有被中止连线,导致系统对这种服务器未通过验证的情况,难以发出通知,而且,一旦透过这种公钥进行TLS及DTLS进行,攻击者就有机会藉由服务器验证失败的情况下,进行中间人攻击(MitM)。

OpenSSL开发团队也提到,CVE-2024-12797仅出现在特定状况:服务器明确要求TLS用户端使用RPK进行验证。附带一提的是,OpenSSL于3.2版开始导入RPK支援,因此更早之前的版本,如3.1及3.0版,并不受此漏洞影响。