1月10日Arctic Wolf提出警告,他们察觉专门针对Fortinet防火墙设备FortiGate的攻击行动Console Chaos,攻击者锁定能公开存取的管理介面下手,过程中很有可能利用零时差漏洞来进行,呼吁企业组织要儘速关闭能公开存取防火墙管理介面的管道来因应。

究竟这起事故是否为零时差漏洞攻击?我们昨天下午透过公关公司与Fortinet确认,但到截稿为止尚未得到回应。不过,根据资安新闻网站Bleeping?Computer、The?Hacker?News、Dark?Reading、SecurityAffairs的报导,攻击者在上述事故利用的零时差漏洞,后来资安业者Fortinet证实的确存在,并发布资安公告,揭露重大层级身分验证绕过漏洞CVE-2024-55591。

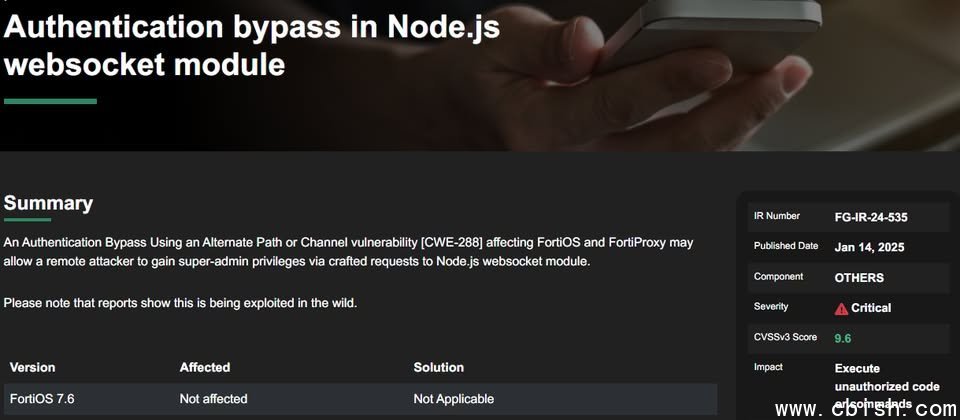

Fortinet在这份公告指出,CVE-2024-55591出现在Node.js的Websocket模组,一旦攻击者对该模组发送伪造的请求,就有机会夺走超级管理员权限,CVSS风险达到9.6分(满分10分),影响执行7.0.0至7.0.16版FortiOS作业系统的防火墙设备,以及7.0.0至7.2.12版上网安全闸道FortiProxy系统,该公司已发布7.0.17版FortiOS,以及7.0.20与7.2.13版FortiProxy修补。

Fortinet也表明此漏洞已被用于实际攻击行动,但并未进一步说明细节,也没有提及通报者的身分,因此我们无法以此确认本次公告的漏洞与Arctic Wolf稍早揭露事故的关联。

那么Arctic Wolf看到什么?他们揭露的攻击活动样貌很具体,根据研究人员Andres Ramos在12月17日发布的部落格文章指出,他们在12月上旬察觉专门针对Fortinet防火墙的攻击行动,提醒该厂牌防火墙用户採取因应措施防範,不过,当时他们尚未完全确定影响範围,也没有透露进一步的资讯。1月10日Arctic Wolf有7位研究员,包含Stefan Hostetler、Julian Tuin、Trevor Daher等人,联合发文,揭露相关细节,指出攻击者存取FortiGate的管理介面,从而窜改防火墙的组态配置,并利用DCSync挖掘帐密资料。而对于这起事故的通报,Arctic Wolf表示他们在12月12日向Fortinet通报此事,并在17日收到Fortinet的PSIRT的回应。

究竟攻击者如何发动攻击?研究人员表示他们无法确定,但根据受害组织及受影响的防火墙韧体等资讯,攻击者很有可能大规模运用零时差漏洞来进行。

这波大规模攻击大致区分成4个阶段,分别是漏洞扫描、侦察、窜改SSL VPN组态,以及横向移动。攻击者从11月16日至23日进行漏洞扫描,随后于22日至27日从事侦察工作。

接着,他们在12月4日至7日窜改SSL VPN组态,然后在一週后于16至27日于受害组织内部横向移动。

研究人员提及,这些事故的共通点,在于攻击者来自一组不寻常的IP位址,并透过jsconsole介面发动攻击,他们针对执行7.0.14至7.0.16版FortiOS作业系统的防火墙下手。有鉴于攻击事故所运用的基础设施及工具出现细微差异,Arctic Wolf研判有多组人马从事这波攻击。