本月初资安业者SafeBreach针对微软12月修补的CVE-2024-49113公布细节及概念验证(PoC)程序码,此漏洞为高风险层级,涉及LDAP服务,攻击者有机会导致Windows服务器服务中断,有鉴于这项漏洞带来的冲击相当严重,研究人员将这项漏洞命名为「LDAPNightmare」,如今有人假借这项漏洞的名义发动攻击。

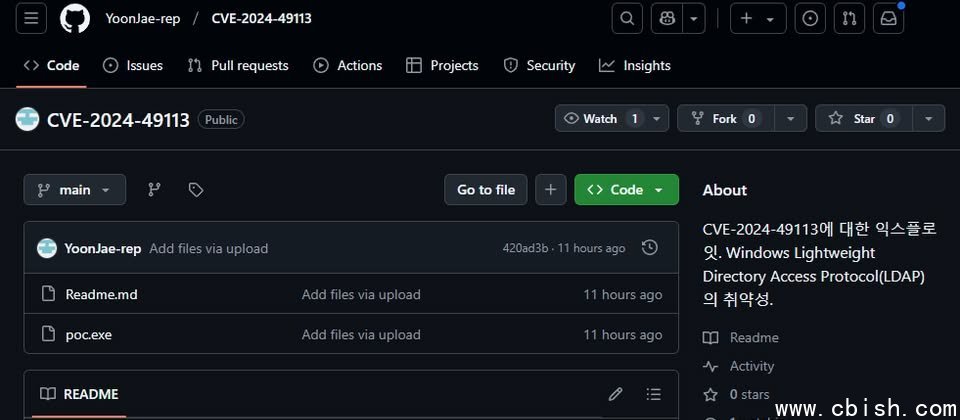

资安业者趋势科技提出警告,他们发现有人在GitHub假借提供LDAPNightmare的概念验证程序码,意图对资安研究人员散布窃资软件。根据该公司的调查,这些恶意储存库多半是SafeBreach储存库的分叉(fork),攻击者将原本的Python文件更换为以UPX打包的执行文件poc.exe,意图引诱研究人员下载。

一旦使用者下载并执行,电脑就下载PowerShell指令码,而该指令码会建立工作排程,其功能是执行一段内容经过Base64编码处理的指令码。

在工作排程执行并解开指令码,电脑又会从文字文件共用服务Pastebin下载另一个指令码,收集受害电脑的IP位址、系统资讯、处理程序列表、特定资料夹文件内容、网路卡,以及已安装更新文件等资讯,打包成ZIP档传送到FTP服务器,以便攻击者进一步运用。

对此,趋势科技提醒资安研究人员,若要研究概念验证程序码,应该要从情报最原始揭露的来源取得相关资料,而非透过分叉的储存库。这些来路不明的GitHub之所以会藏污纳垢,就是攻击者发现有些资安人员并未仔细检查这类情报来源是否为第一手分享。