Linux桌面环境GNOME开发团队去年7月修补解析XML文件的程序库libxml2漏洞CVE-2024-40896,这项漏洞影响2.11、2.12、2.13版,出现在该程序库的SAX处理器,有可能会意外曝露外部实体,而能让攻击者用于发动XML外部实体(XXE)攻击,CVSS风险达到9.1分(满分10分),GNOME当时发布2.11.9、2.12.9、2.13.3版予以修补,美国国家漏洞资料库(NVD)于12月23日将其列入。

以C语言打造而成的程序库libxml2,主要功能是解析XML文件,该程序库能以多种语言呼叫,例如:C++、Python、Ruby,使得这项程序库能运用在多种开发环境。libxml2最初是由GNOME开发的专案,并用于各种作业系统,一旦出现严重漏洞、又未及早修补,影响将可能相当广泛。

这项漏洞最初是由一名从事办公室软件LibreOffice专案的开发人员通报,他表示在导入2.13版libxml2的时候,意外发现当中有部分已知漏洞再度出现,其中一个是CVE-2012-0037(CVSS风险为6.5分)。

LibreOffice团队原本已对CVE-2012-0037作出处理,但在升级新版libxml2之后,相关程序码的作用随之失效,而且会显现/etc/passwd的内容,因而发现新漏洞。

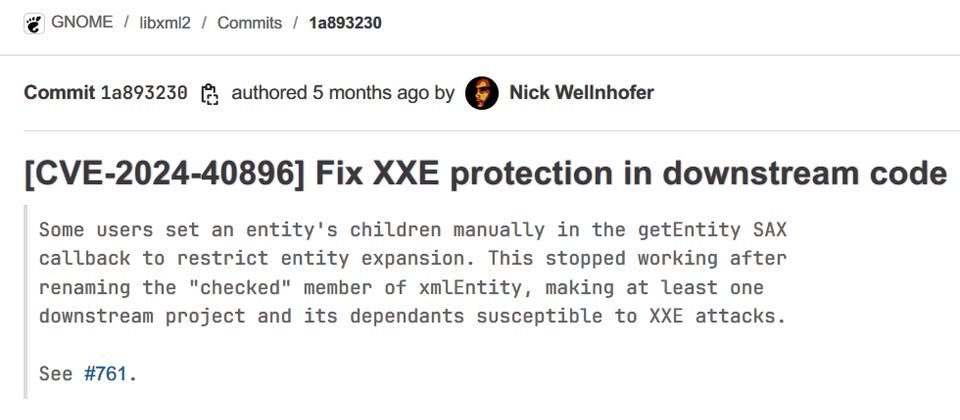

这位发现上述问题的开发者将情况通报GNOME,并製作概念性验证文件进一步说明细节,GNOME后续也确认这项漏洞存在,并将其登记为CVE-2024-40896。