9月底资安研究员Simone Margaritelli揭露Unix通用列印系统(Common UNIX Printing System,CUPS)一系列漏洞CVE-2024-47076、CVE-2024-47175、CVE-2024-47176、CVE-2024-47177,并指出攻击者有机会藉此远端存取含有弱点的Unix及Linux系统,执行任意程序码,如今有其他研究人员指出,这些漏洞还能被用于发动DDoS攻击。

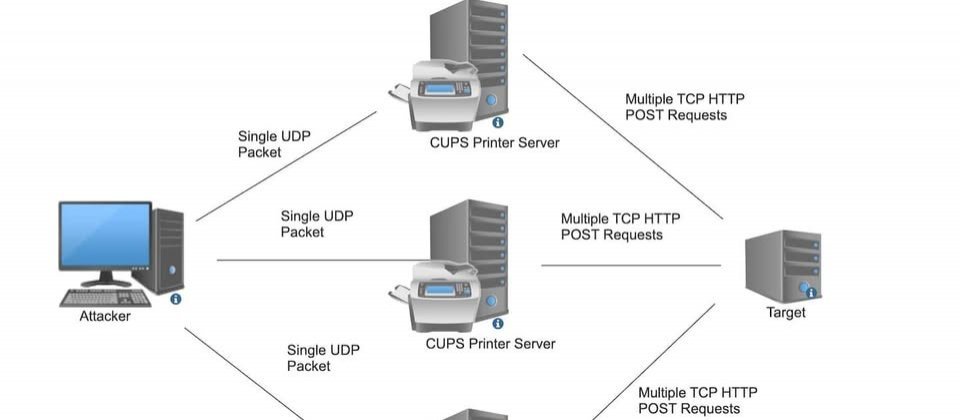

资安业者Akamai指出,他们确认这些漏洞有新的利用方法,那就是只要发送单一的特製封包,攻击者就有机会将存在漏洞、曝露在网际网路的CUPS系统用来发动DDoS攻击。

根据他们的调查,网际网路上有超过19.8万台装置存在相关漏洞,其中有超过5.8万台能被用于DDoS攻击,换言之,平均每三台存在漏洞的装置,就有一台能被骇客拿来发动DDoS攻击。这些有漏洞的CUPS系统,有不少仍在执行相当旧的版本,因此,资安威胁风险不容小觑。

研究人员指出,虽然远端执行程序码造成的危害较为严重,但DDoS放大攻击因为很容易操作,而有可能成为骇客广泛利用的手法。

究竟攻击者如何利用这些CUPS漏洞发动DDoS攻击?他们可向CUPS发送恶意的UDP封包,其中的恶意酬载指挥CUPS,能够向指定目标传送IPP或HTTP请求,当cups-browsed尝试撷取URI下载IPP组态文件的过程中,就会触发漏洞。

由于上述的组态文件(PPD档)攻击者可随意修改,研究人员发现他们可将有效酬载填充到989个位元组,攻击者在HTTP标头及导向受害系统的POST资料当中,执行2次填充作业。而在这种填充作业进行的过程中,攻击者就有机会消耗受害网路环境频宽,从而放大DDoS攻击造成的影响。

经过实际测试,其中部分CUPS服务器收到请求后会重覆发送Beacon;也有一些会不断回传HTTP 404错误讯息。研究人员认为,这代表此漏洞利用的DDoS攻击手法放大效应相当显着。

他们评估上述5.8万台装置若发动DDoS,将可造成1至6 Gbps的攻击流量,虽然这样的规模并不算大,但仍会导致受害系统应接不暇的状况,因为它们瞬间需处理约260万个TCP连线及HTTP请求。