今年8月中旬Progress针对网管软件WhatsUp Gold发布资安公告,指出该系统存在SQL注入漏洞CVE-2024-6670、CVE-2024-6671、CVE-2024-6672,CVSS风险评分介于8.8至9.8分,其中被列为重大层级的CVE-2024-6670与CVE-2024-6671,攻击者更是无须通过身分验证就能利用。如今有研究人员指出,已出现实际攻击行动。

资安业者趋势科技发现,在8月30日通报漏洞的研究团队Summoning Team公布概念性验证(PoC)程序码之后,5个小时内开始出现漏洞攻击,骇客利用的漏洞,就是重大层级的CVE-2024-6670与CVE-2024-6671。

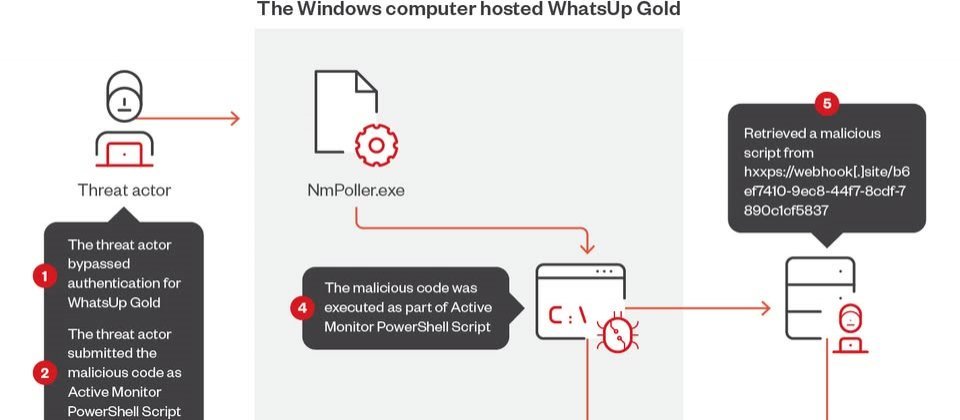

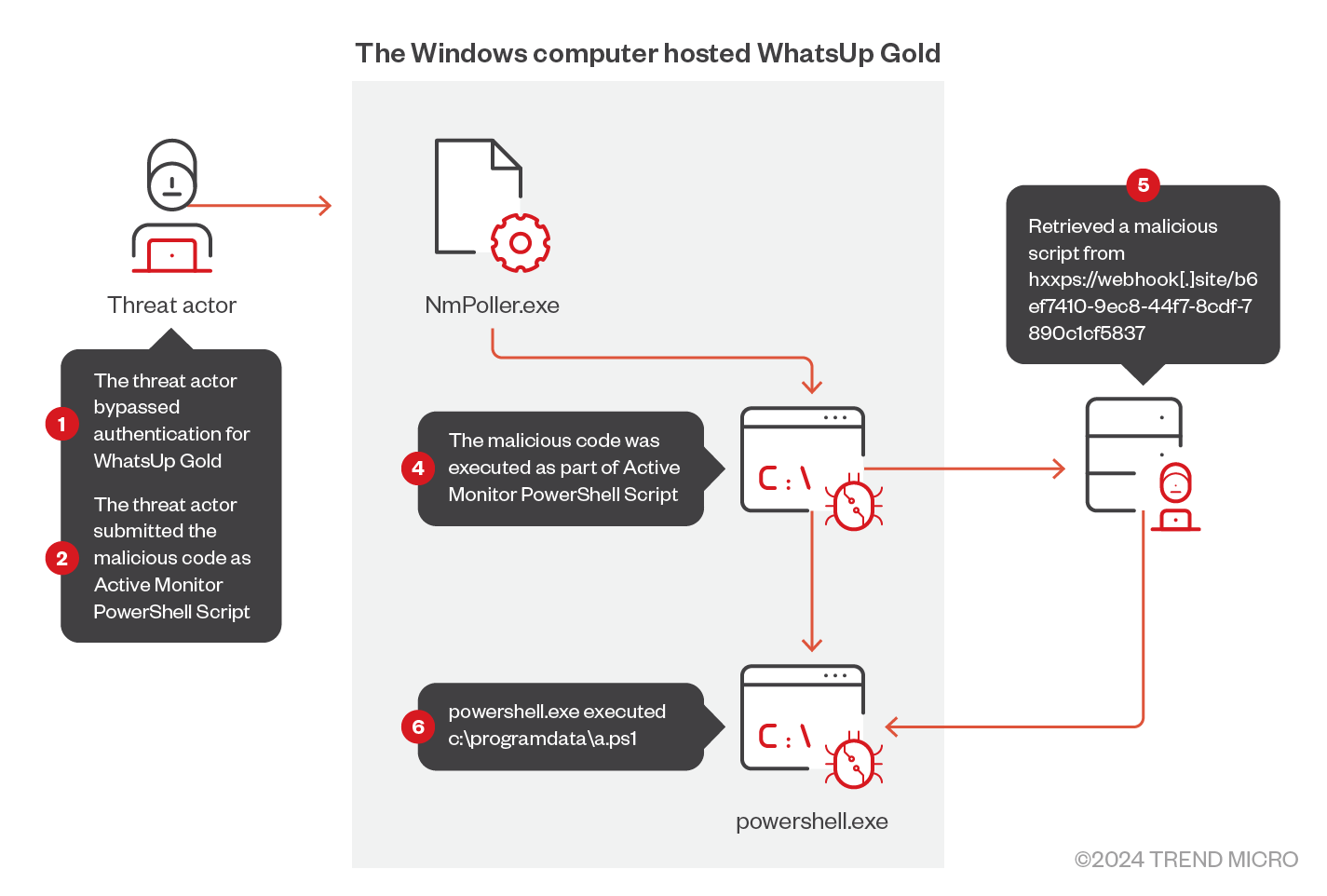

研究人员先是看到骇客绕过WhatsUp Gold的身分验证机制,然后滥用Active Monitor的PowerShell指令码功能,上传恶意程序码。

接着,骇客利用WhatsUp Gold的元件NmPoller.exe执行Active Monitor的PowerShell指令码内容,该系统就会从Webhook.site网站下载恶意指令码a.ps1并执行。

为了持续于受害服务器活动,这些骇客利用a.ps1下载远端存取工具,并透过msiexec.exe部署,这些工具包含了Atera Agent、Radmin、SimpleHelp Remote Access、Splashtop Remote。

究竟骇客的动机为何,因研究人员已阻断骇客的后续行动而无法得知,但根据使用上述远端存取工具的行为来看,他们认为攻击者的身分,很有可能是使用勒索软件犯案的骇客。

这并非WhatsUp Gold已知漏洞被用于实际攻击行动的首例,今年8月,有人锁定Progress于6月修补的重大层级漏洞CVE-2024-4885(CVSS风险度为9.8分),企图存取WhatsUp Gold系统的/NmAPI/RecurringReport。

由于锁定Progress旗下产品漏洞的攻击行动频传,近期该公司公布的另一项CVSS风险度达到满分(10分)的漏洞,也相当值得留意。9月5日Progress针对旗下应用程序交付控制系统LoadMaster发布资安公告,指出该系统存在CVE-2024-7591,此为输入验证不当的弱点,未经身分验证的攻击者可透过特製的HTTP请求,远端存取管理介面,从而执行任何系统层级的命令。

这项漏洞影响7.2.60.0版以前的LoadMaster,以及7.1.35.11版以前的Multi-Tenant Hypervisor(LoadMaster MT),该公司发布附加套件予以修补,并呼吁IT人员应儘速套用,他们强调,目前尚未发现漏洞遭到利用的情况,也没有客户受到影响。

不过,对于LoadMaster MT的部分,该公司也提及,个别的LoadMaster虚拟网路功能(VNF),或是这套系统的管理节点元件,同样曝露于这项漏洞的风险当中,IT人员也要套用前述的附加套件因应。