应用程序资安业者Miggo揭露名为ALBeast的重大层级漏洞,此漏洞与组态设定有关,影响利用AWS应用程序负载平衡系统Application Load Balancer(ALB)进行身分验证的应用程序,针对在曝露于网际网路的应用程序,攻击者有机会藉此绕过身分验证及授权要求。研究人员4月发现该漏洞,截至目前为止,至少有1.5万个利用ALB身分验证机制的应用程序曝险。

研究人员指出,ALBeast大致会造成3种影响,可区分为配置错误、不当实作,以及发行者伪造的层面。

首先是配置错误的部分,由于部分应用程序配置为ALB目标群组,而能绕过ALB管制并直接存取,攻击者可滥用指定区域、能存取所有AWS帐号的公钥服务器,设定任意的Key ID(kid),从而在应用程序验证伪造的ALB JWT凭证(Token)。

第二,关于不当实作,原因在于AWS的文件未提及有关凭证签署者的指引,使得缺乏这种实作的应用程序容易受到ALBeast攻击。

至于发行者伪造的情况,则是指攻击者利用自己控制的ALB,就有机会伪造具备任意身分验证提供者(IdP)签署的ALB凭证。换言之,这代表不当配置的应用程序若是由这种IdP进行验证,就会曝露ALBeast弱点。

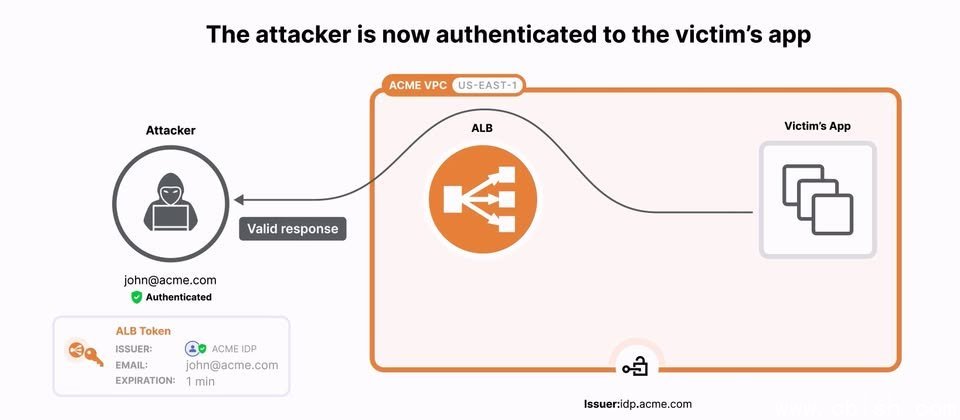

究竟骇客如何利用上述漏洞?研究人员指出,攻击者事先建置自己的ALB,然后将其用来签署能完全掌控的凭证,接着调整ALB组态,并对目标设置签署者。

这么一来,AWS就会以前述设置的签署者为骇客伪造的凭证进行签章,使得攻击者最终能利用该凭证绕过身分验证及授权流程,存取受害组织的应用程序。

研究人员将上述发现在4月6日通报AWS,并在揭露与修复过程紧密合作。

ALBeast冲击的範围有多大?研究人员指出,这项漏洞不仅影响AWS代管的应用程序,其他公有云代管或内部建置的应用系统也可能遭殃。根据调查,他们在37.1万个应用程序里,找到有1.5万个採用ALB验证功能而可能曝险的系统,研究人员已试图联繫受到影响的企业组织。