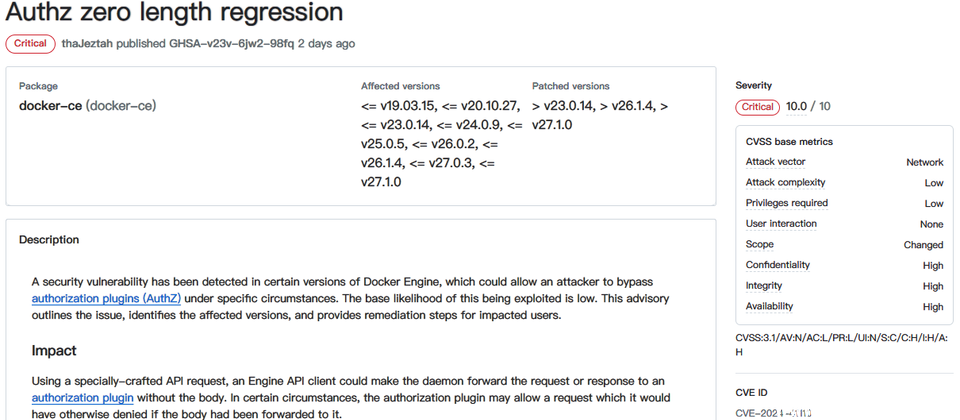

本週Docker发布资安公告,指出部分版本的Docker引擎存在弱点,导致攻击者能在特定的情况下绕过用于授权的外挂程序AuthZ,影响19.03版以上的Docker引擎,目前被登记为CVE-2024-41110列管,CVSS风险评为10分(满分10分)。

值得留意的是,这项弱点曾于2018年发现,该公司于隔年1月发布18.09.1版予以修补,但这项弱点的修补程序码却并未延续到后续版本,直到今年4月才发现这样的状况,并在7月23日正式推出新版予以修补,使得这样的弱点存在长达5年半,目前是否已被骇客掌握并用于攻击行动,仍不得而知。

但已修补的漏洞程序码为何会出现没纳入后来推出版本的情况?Docker并未进一步说明。

究竟这项漏洞会造成什么样的危险?该公司表示,攻击者可发送特製的API请求,将Content-Length设置为0,导致Docker的Daemon程序将没有内容的请求转送到AuthZ,该外挂程序无法正常进行验证,而有可能直接核准身分验证请求。

不过,他们也提及并非所有使用者都会受到影响。未採用AuthZ进行存取控制,或是导入Mirantis Container Runtime(MCR)、企业版Docker的用户,都不会受到上述弱点影响。换言之,若是无法即时更新Docker引擎的用户,暂停使用AuthZ,并限缩API的存取权限,也能缓解这项漏洞带来的危险。

该公司也提及,这项漏洞可能影响Docker桌面版本4.32.0,原因是内含存在漏洞的Docker引擎,他们将会发布4.33更新进行修补,但也提及影响较为有限的情况。

因为,利用漏洞必须存取API,换言之,攻击者必须能够掌握Docker主机的本机存取权限,或是遇到Daemon不慎透过TCP曝露在外的组态设置状况。

再者,预设的桌面版Docker组态并未包含AuthZ,此外,权限提升仅局限于Docker的虚拟机器,而非主机的底层。