骇客滥用程序码储存库GitHub来散布恶意程序的情况,最近一、两年可说是不断出现,但如今有人大规模经营这类帐号提供他人运用,形成庞大的网路犯罪生态圈。

资安业者Check Point揭露专门经营GitHub帐号网路的骇客组织Stargazers Ghost,对方经营由超过3千个GitHub「幽灵」帐号组成的网路,并将其用于散布恶意软件及恶意连结。

骇客为了让这些储存库看起来是正当使用,他们还会为储存库加上星号、建立版本分支,并且订阅其他恶意储存库。

但该组织经营这种网路设施并非单纯自给自足,而是向其他骇客提供租用服务,研究人员将这种服务称作Distribution as a Service(DaaS)。他们看到骇客在2022年8月开始尝试开发及进行测试,并在隔年7月于暗网论坛张贴广告吸引买家上门,根据今年5月中旬至6月中旬的监测,他们估计该组织的月收入约为8千美元,截至目前为止,不法获利超过10万美元。

研究人员特别提到,Stargazers Ghost并非只经营GitHub帐号提供储存库供网路罪犯运用,因为,他们还发现其他平台的幽灵帐号。

究竟他们如何察觉这种大规模经营用于散布恶意程序的GitHub帐号,研究人员透露最初在经过短期的监控,一口气发现超过2,200个幽灵帐号经营的程序码储存库,而且,在今年1月的发生的网路攻击里,就透过这些储存库散布窃资软件Atlantida,并在4天内导致1,300台电脑遭到感染。

至于骇客散布这些储存库的恶意连结的方式,研究人员指出,很有可能透过即时通讯软件Discord的频道来进行,对方假借提供破解软件或是与加密货币相关的活动,透过网钓範本引诱使用者上当,目标是想要增加粉丝的YouTube、Twitch、Instagram的经营者。

一般来说,骇客多半是利用GitHub储存库直接做为提供恶意程序的管道,而这种储存库通常是为了特定攻击行动设置,而且会长时间保持可用状态,不过,这些储存库通常不会有相关的下载指示或是说明。

而Stargazers Ghost的做法彻底改变这样的游戏规则,他们并非利用储存库存放恶意软件,而是在这些储存库提供恶意连结,而这些连结有许多的GitHub「用户」背书,获得大量的「星星」或是「验证」,使其看起来更为真实、合法。

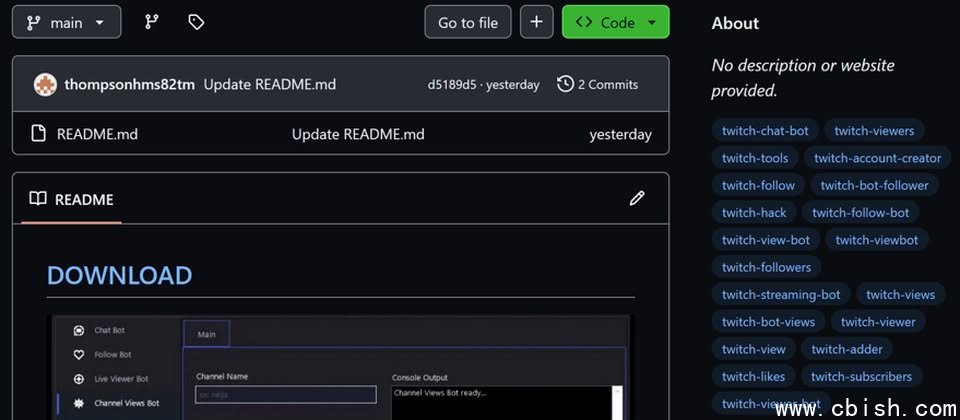

基本上,这些骇客对于特定的族群,会使用相同的标籤及图像,研究人员推测这些储存库来自相同的範本,并透过自动化的方式产生。通常这种储存库包含的说明网页(README.md),都会包含恶意的「Download」连结,使用者若是点选多半会连网外部网站,但也有重新导向其他GitHub储存库的情况。而这些骇客迴避GitHub扫描恶意文件的做法,通常就是运用以密码保护的压缩文件来达到目的。

不过,这些骇客并非将所有的GitHub帐号都拿来设置前述的恶意储存库,还有另外两种类型的帐号,分别提供网钓範本当中的图片,以及存放内含恶意程序的压缩档。而对方如此分工的目的,主要在于一旦有部分帐号被察觉恶意行为遭到停用,他们可以很快处理,而能大幅降低营运的负担。

至于Stargazers Ghost的储存库网路被用来散布那些恶意程序?研究人员看到了RedLine、Lumma Stealer、Rhadamanthys、RisePro,以及Atlantida等多种恶意软件。

研究人员根据他们掌握的情报,滥用GitHub只是这些骇客经营的恶意程序散布服务的一部分,他们很有可能还滥用其他平台,而研究人员则是在其中一个声称提供「免费」版Adobe PhotoShop 2024的GitHub储存库里,看到骇客分享的YouTube影片,印证这项推测。

值得留意的是,他们发现有些GitHub帐号并非这些骇客所有,在上述的储存库当中,研究人员看到帐号的所有者留言,抗议对方擅自使用他的帐号推送储存库的情况。