自去年7月被发现的殭尸网路P2PInfect,主要的攻击目标是分散式资料库Redis服务器,并运用其运算资源挖矿,但最近研究人员发现,有骇客在这款殭尸网路病毒纳入勒索软件功能,而有可能对目标服务器进行文件挟持。

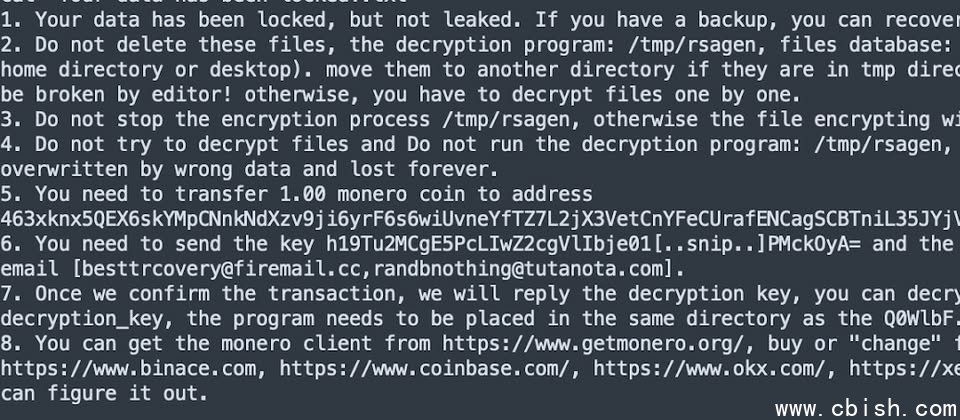

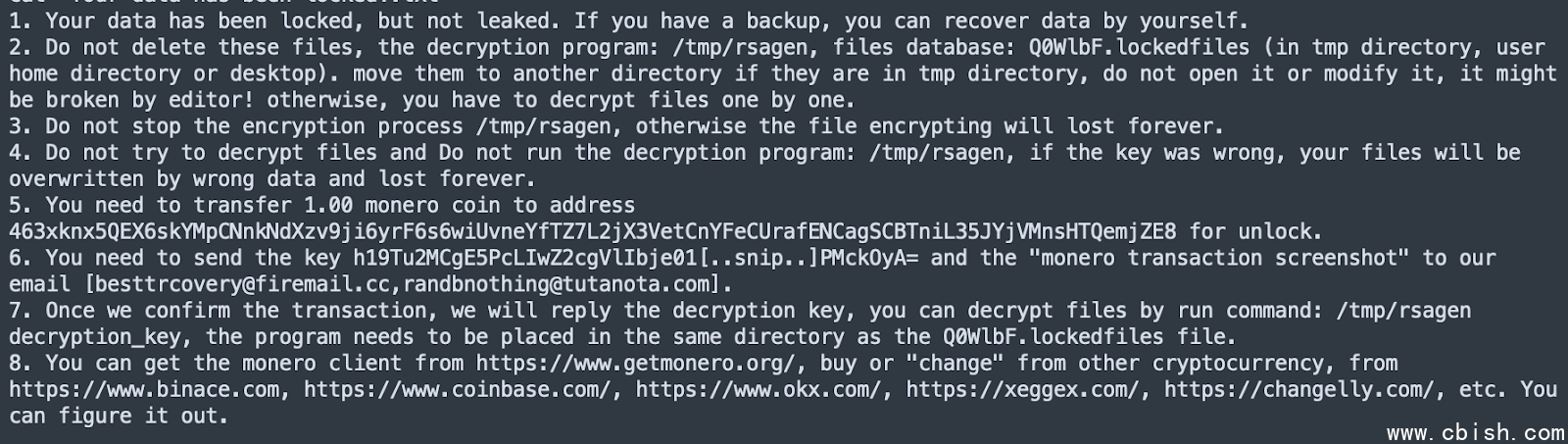

资安业者Cado发现新的P2PInfect攻击行动,他们看到受害Redis服务器在感染殭尸网路病毒后,会从特定的URL下载勒索软件rsagen并执行,并对于资料库文件SQLITE3、SQL、DB,文件文件DOC、XLS,以及影音文件MKV、WAV、MP3等,执行文件加密作业,并留下勒索讯息。

照理而言,Redis通常不会将资料存放于磁碟,即使勒索软件取得高权限执行,很可能只能加密Redis组态配置文件,虽然IT人员可指定将资料储存到名为RDB的文件里,但这类文件并不在勒索软件的加密範围,究竟骇客要如何绑架Redis服务器,研究人员表示仍不清楚。

除了上述的勒索软件模组,研究人员指出与过往的版本相比,这个殭尸网路病毒也在其他层面出现大幅度的变化。首先,他们发现对方重新利用Rust非同步框架Tokio打造,并透过UPX加壳处理,而且,主要执行档被剥离,且有部分程序码经过混淆处理,这样的做法使得静态分析难以识别这款恶意程序。

另一方面,此殭尸网路病毒具备新的使用者模式Rootkit元件,使得该病毒能够藉由挟持合法的处理程序,埋藏恶意处理程序及相关文件。

再者,则是攻击者可能採用障眼法,因为他们起初看到对方在P2Pinfect嵌入名为miner的执行档,但这项元件实际上未曾被使用。后来研究人员在P2Pinfect主程序运作约5分钟后,才看到挖矿程序启动。

究竟对方赚了多少钱?研究人员看到骇客赚得71个门罗币(XMR),相当于9,660英镑(约新台币39.7万元),对方的矿池却显示仅有1台机器执行挖矿,每个月约能产生15英镑,对比P2Pinfect殭尸网路的规模,这种现象极为不合理,他们推测,骇客另有实际在挖矿的矿池。