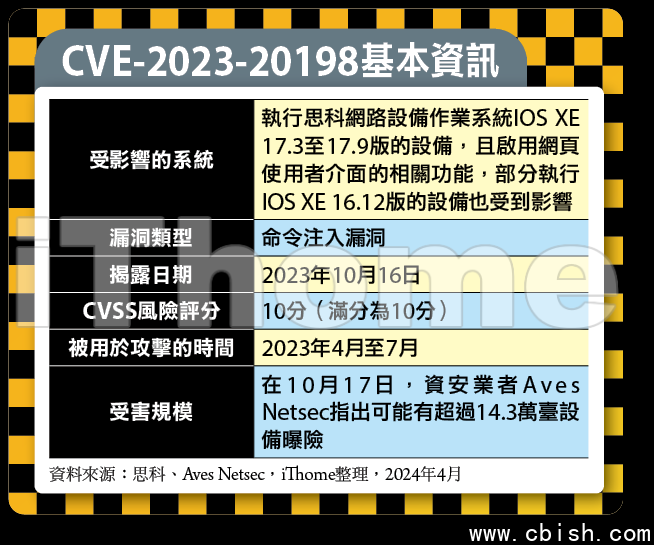

论及漏洞严重度,CVSS风险达到满分(10分)的状况并不常见,其中有一个在2023年10月公布的CVE-2023-20198,具备极为容易利用的特性,导致该漏洞被公布之后,随之而来的尝试利用攻击行动大幅增加,因而引起许多资安研究人员的关注。

这项漏洞存在于思科网路设备作业系统IOS XE,使得执行这套作业系统的边缘设备、聚合服务路由器、整合服务路由器等设备,都可能受到影响。

但为何我们将CVE-2023-20198列为2023年度第9大漏洞?主要原因在于:该漏洞引发的攻击行动过程相当离奇。首先,思科在着手调查之后,又发现第2个也被用于攻击的零时差漏洞,后续骇客更替换植入这些设备的恶意程式,导致研究人员的侦测产生意外变化,因为受害设备的数量突然减少。

思科发出自动派送修补程式的公告,揭露漏洞滥用活动

10月16日思科揭露网路设备作业系统IOS XE的重大漏洞CVE-2023-20198,影响启用网页介面(Web UI)及HTTP(或HTTPS)伺服器功能的网路设备,攻击者若是成功利用该漏洞,就有机会在网路设备建立权限等级15的帐号,进而掌控整个系统,后续执行其他未经授权的恶意行动,因此,此漏洞的CVSS风险评为10分满分。

值得留意的是,当时思科并未提供修补程式,而是呼吁IT人员立即停用HTTP(及HTTPS)伺服器功能,阻断骇客入侵的管道。

恐有14万台设备曝险

在漏洞揭露的隔日,研究人员陆露揭露受害情形。漏洞情报业者VulnCheck提出警告,他们发现数千个遭到感染的IOS XE网页介面,该公司亦提供检测工具,让网管人员能检查设备是否遭到入侵。研究人员扫描了从物联网搜寻引擎Shodan及Censys列出的半数装置,约有1万台受到感染,但实际数量可能更多。

另一家资安业者Aves Netsec研究人员指出,约有14万台思科装置可能因此曝险。

推翻原本的攻击链,公布新的零时差漏洞

原本思科认为,攻击者将上述漏洞串连另一个已知漏洞CVE-2021-1435,数日后他们推翻这样的说法。

10月20日该公司公布另一个零时差漏洞CVE-2023-20273,此漏洞也存在IOS XE网页介面,属于命令注入类型的漏洞,CVSS风险评分为7.2。

一旦攻击者成功利用,就有机会控制整个系统,并透过最高权限将恶意程式写入。

受害主机出现急速减少的怪异现象

在思科公布2个已被用于攻击的零时差漏洞,研究人员陆续公布受害情形,但后续再度出现新的变化引起关注。

根据10月22日资安新闻网站Bleeping Computer报导,有许多研究人员发现,感染后门程式的思科设备数量呈现不合理的剧烈减少现象,10月21日达到6万台的高峰,隔天却突然降到只剩1,200台。对此,有研究人员推测,可能是攻击者更新后门程式造成。

到了23日,资安业者Fox-IT证实了这个假设。他们表示,上述现象是因为骇客在受害装置部署新版后门程式,数万台设备的后门程式已被更换,而这些后门程式会在回应前检查HTTP标头。

研究人员指出,由于检测旧版后门程式的方法未採用这种HTTP标头,使得新后门程式不予回应,进而导致这些受害设备被误判,连带使得检测系统以为恶意程式已完全清除。

?相关报导?