背景图片取自/Jr Korpa on Unsplash

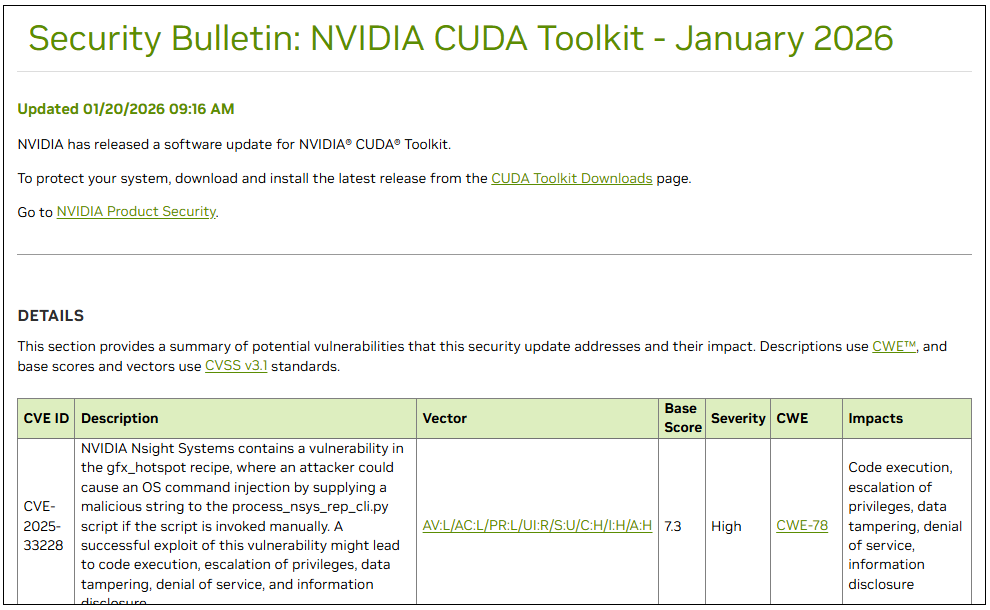

芯片厂商Nvidia于1月20日发布安全公告,指出旗下GPU计算开发工具CUDA Toolkit存在4项安全漏洞,编号为CVE-2025-33228、CVE-2025-33229、CVE-2025-33230及CVE-2025-33231。相关漏洞涉及操作系统命令注入与不安全搜索路径设计,在特定条件下,可能被攻击者利用以执行任意代码或造成服务中断。

CUDA Toolkit是Nvidia提供的GPU并行计算与加速开发套件,广泛应用于AI模型训练、数据分析与科学计算。Nvidia在公告中指出,相关漏洞影响Windows与Linux平台使用的CUDA Toolkit,且主要出现在套件所包含的性能分析工具Nsight Systems组件。

漏洞性质与可能影响

Nvidia指出,其中CVE-2025-33228与CVE-2025-33230属于操作系统命令注入漏洞,CVSS风险评分均为7.3,风险等级为高。攻击者若能在受影响系统上触发漏洞,可能执行未经授权的系统指令,导致程序异常终止、数据泄露,或引发拒绝服务(DoS)。

CVE-2025-33229同样被评定为高风险,CVSS风险评分为7.3。该漏洞源于CUDA组件在搜索可执行文件或函数库时,未妥善限制搜索路径,攻击者可借此植入恶意文件并被系统误加载执行,可能导致本地任意代码执行,并成为后续攻击或横向移动的切入点。

至于CVE-2025-33231,风险等级为中等,CVSS风险评分为6.7,与Windows平台的不安全DLL搜索路径机制有关。攻击者若能在特定目录放置恶意DLL,可能诱使CUDA相关工具加载并执行,造成恶意代码执行或权限提升。

受影响场景与修复建议

安全厂商SentinelOne分析指出,目前尚未观测到这批漏洞出现大规模实际利用迹象,但在多用户GPU服务器、云计算环境,或开发人员共用的AI训练主机中,因未授权访问或滥用风险相对较高。若系统允许普通用户执行CUDA开发或性能分析工具,且权限管控不严,可能成为攻击者干扰服务或进行横向移动的突破口。

在实际部署环境中,使用自定义安装路径、允许执行外部脚本,或Windows平台权限与DLL管理不当的环境,漏洞被利用风险较高,可能影响GPU计算稳定性,甚至中断AI训练流程。

Nvidia在安全公告中指出,这些漏洞影响所有CUDA Toolkit早于13.1版的版本,并已于13.1版完成修复,建议用户尽快升级至该版本以降低风险。对于短期内无法更新的环境,安全专家建议限制本地用户权限,避免执行来源不明的脚本,并强化GPU工作负载的隔离与管理机制。

美国国家漏洞数据库所属机构NIST提醒,GPU相关开发工具的安全性已纳入供应链风险考量,企业应关注官方公告并尽早完成修复与风险盘点。