安全厂商Check Point Research近日披露了一款名为VoidLink的高级Linux恶意程序框架,专为现代云基础设施设计,具备高度模块化架构与隐蔽能力。

VoidLink使用现代系统编程语言Zig开发,是一个完整的命令与控制(C2)框架,包含定制化加载器、植入程序、Rootkit及37个插件模块。研究人员于2025年12月首次发现VoidLink样本,初步判断其开发环境与中国有关。

该恶意程序最大的特点在于“云优先”(Cloud-First)的设计理念,可自动识别多个主流云服务提供商,包括AWS、Google Cloud、Azure、阿里云和腾讯云等主流云平台,同时能检测是否运行在Docker容器或Kubernetes集群中,并根据环境动态调整行为。

此外,它还会收集Git等版本控制系统中的凭据信息,表明软件工程师可能是潜在目标,暗示未来可能发动供应链攻击。

VoidLink在技术上展现出极高的复杂度,配备多层Rootkit功能,可根据目标系统内核版本自动选择最合适的隐藏机制;还具备自适应隐蔽能力,会先扫描系统上安装的安全监控机制,计算环境风险评分,再调整自身行为策略。例如,在高风险环境中,它会刻意减缓端口扫描速度以避免触发警报。

其插件系统可能受到知名渗透测试工具Cobalt Strike的启发,拥有丰富的后渗透功能,涵盖侦察、凭据窃取、权限提升、横向移动、容器逃逸等类别。研究人员共发现37个默认插件,可在运行期间动态加载,极大提升了攻击灵活性。

在反分析方面,VoidLink部署了多重防护机制,包括运行时代码加密、自毁功能(检测到篡改时自动删除)、反调试技术,以及完整的日志清理模块,可清除命令历史、登录记录与系统日志,并能利用随机数据覆盖文件,防止数字取证还原。

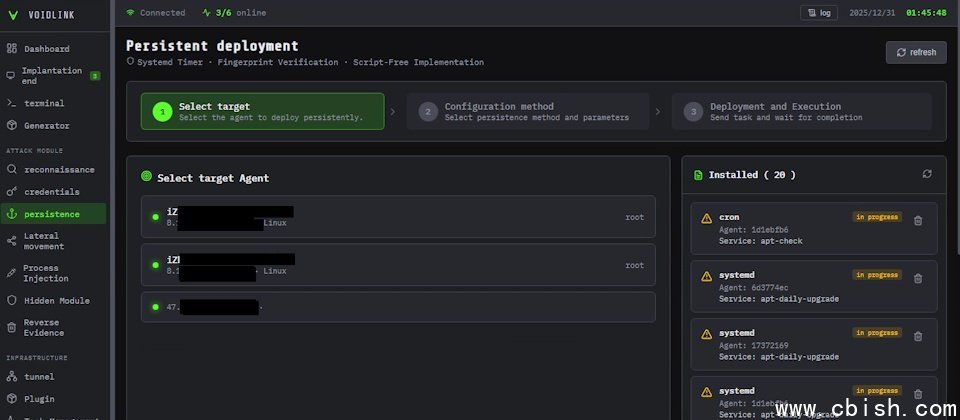

VoidLink配备了中文网页管理界面,供攻击者通过仪表板控制受感染主机、管理代理程序、构建定制化植入程序以及部署各类插件模块。

不过,VoidLink仍处于开发阶段,研究人员尚未观察到真实世界的感染案例。但根据其精致的设计和完整的文档,推测其为商业用途产品,或为特定客户定制的项目。