Elastic于1月14日发布Elastic Stack安全更新,修复Elasticsearch、Kibana与Beats组件中的多项安全漏洞,影响8.x与9.x多个版本。其中,Elasticsearch所使用的LZ4 Java库存在高风险信息泄露漏洞,另有Kibana连接器漏洞可能导致服务器端请求伪造(Server-Side Request Forgery,SSRF)与任意文件读取。Elastic呼吁系统管理员尽快升级,以降低敏感信息泄露与服务中断风险。

Kibana连接器漏洞风险最高,CVSS达8.6分

在本次修复的漏洞中,风险最高的是Kibana的Google Gemini Connector漏洞CVE-2026-0532,CVSS风险评分为8.6。Elastic指出,服务器在处理连接器配置数据时验证不足,具备创建或修改连接器权限的攻击者,可通过特制的凭证JSON负载,触发SSRF或读取本地文件,造成敏感信息泄露。

此外,Kibana的Email Connector也存在一项拒绝服务漏洞CVE-2026-0543。已通过身份验证的攻击者,可利用特制的电子邮件地址参数,触发过度资源分配,导致所有用户无法使用Kibana服务,且需重启服务才能恢复。

Fleet与Beats组件也存在多项DoS风险

Elastic同步修复了两项影响Kibana Fleet的漏洞,分别为CVE-2026-0531与CVE-2026-0530。前者允许仅具低权限查看角色的用户发送大量数据采集请求,迫使系统反复执行数据库查询,迅速耗尽内存并导致服务中断;后者可能触发重复处理流程,导致服务性能明显下降甚至中断。

在数据采集组件Beats方面,Packetbeat的MongoDB协议解析器存在缓冲区溢出漏洞CVE-2026-0529,攻击者可向被监控的网络接口发送特制流量,引发服务中断。Metricbeat则在Graphite、Zookeeper与Prometheus模块中存在验证缺陷(CVE-2026-0528),可能因异常指标数据触发DoS攻击。

Elasticsearch亦受信息泄露高风险漏洞影响

除了Kibana与Beats漏洞外,Elastic也在本次公告中披露一项影响Elasticsearch的信息泄露高风险漏洞CVE-2025-66566,CVSS风险评分为8.4。该漏洞源于Elasticsearch所使用的yawkat LZ4 Java库,在解压缩过程中未充分清除输出缓冲区,攻击者可通过特制的压缩数据,读取缓冲区中先前残留的内容,进而导致敏感信息泄露。

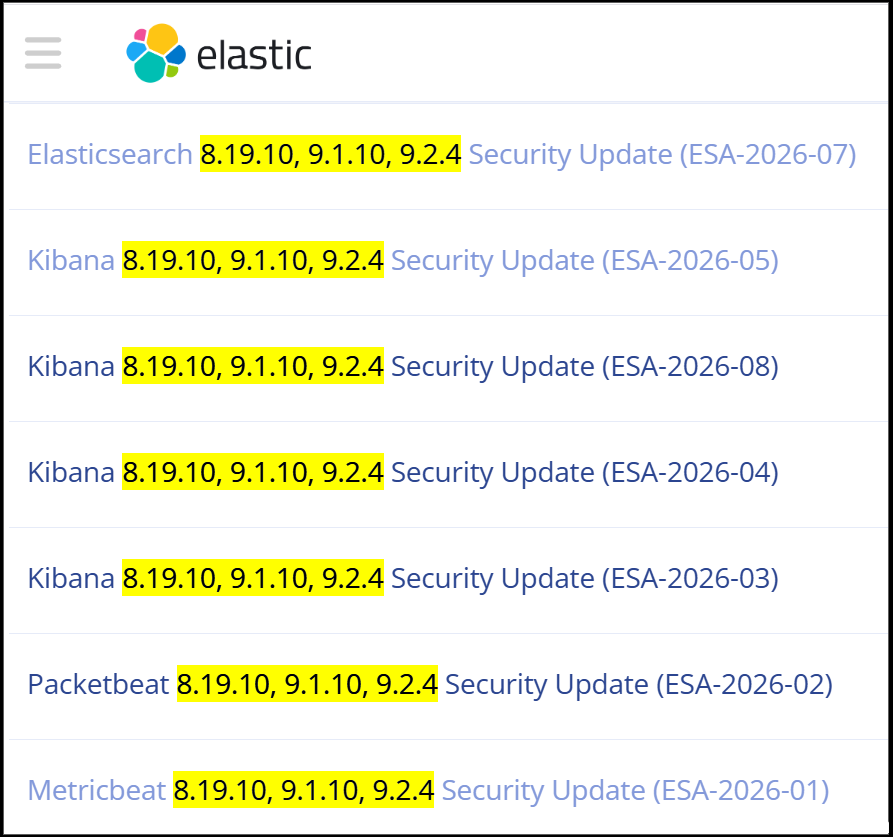

Elastic指出,此漏洞影响Elasticsearch 7.14.0至7.17.29、8.0.0至8.19.9,以及9.0.0至9.1.9、9.2.0至9.2.3等多个版本,相关问题已在Elasticsearch 8.19.10、9.1.10与9.2.4中修复。

官方建议尽快升级,短期可采取替代缓解措施

Elastic已发布8.19.10、9.1.10与9.2.4版本修复上述漏洞,并建议用户尽快升级。若短期内无法更新,官方建议暂时禁用受影响的Kibana连接器功能,或改用Deflate压缩算法,避免触发LZ4 Java相关漏洞;但部分漏洞无有效替代缓解方案,升级版本仍是根本的防护措施。