在用于管理文件与代码的Git分布式版本控制系统中,最常见的是GitHub与GitLab,但对于希望自行部署Git服务的企业而言,以部署简便、资源占用极低为特点的Gogs也广受欢迎。近日,有攻击者针对此类平台利用零日漏洞展开活动。

安全公司Wiz于今年7月发现,攻击者正针对可从互联网访问的Gogs服务发起攻击,利用一个尚未公开的漏洞达成入侵目的。Wiz已将该漏洞通报给开发团队并获确认,编号为CVE-2025-8110。值得注意的是,目前Gogs开发团队尚未发布修复补丁,且攻击仍在持续,Wiz建议IT人员应限制Gogs服务器的网络访问权限;如无需开放用户自助注册功能,应立即关闭该功能。同时,IT人员需检查Gogs主机是否存在以8个随机字符命名的仓库,或API是否存在异常调用行为。

CVE-2025-8110存在于Gogs的PutContents API中,根源在于对符号链接(symbolic link)处理不当。攻击者成功利用该漏洞后,可在本地执行任意代码,CVSS 4.0风险评分为8.7分。Wiz指出,该漏洞是路径遍历漏洞CVE-2024-55947的变种,由于Gogs维护团队在修复时未充分考虑符号链接,API在写入文件路径时未验证目标是否为指向仓库外部的符号链接,导致攻击者可绕过路径校验机制并加以利用。

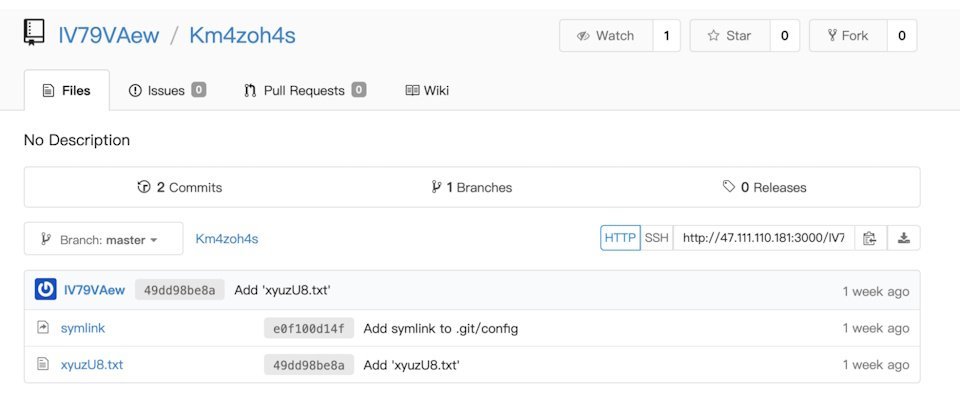

攻击者如何利用该漏洞?他们首先获取具有创建仓库权限的账户,随后建立一个普通仓库,并提交指向系统敏感文件的符号链接。接着,通过PutContents API向该符号链接写入数据。由于系统会根据符号链接覆盖仓库外部的指定文件,攻击者得以执行任意命令。

关于此次攻击的影响范围,Wiz通过物联网搜索引擎Shodan扫描发现,共有1,487台Gogs服务器暴露在互联网上,其中超过700台已被入侵。所有被攻陷的服务器均表现出相同特征:几乎在同一时间段内,被创建了以8个随机字符命名的用户或仓库,表明攻击者很可能属于同一组织,或使用相同工具的多个攻击者所为。

后续,Wiz发现了攻击者使用的恶意软件,该工具基于C2框架Supershell构建。该框架主要用于建立反向SSH Shell,实现对受害系统的远程控制与任意代码执行。此前已有类似案例,例如去年4月,中国黑客组织Chaya_004针对制造业,扫描并利用SAP NetWeaver漏洞CVE-2025-31324,成功植入Supershell;另一中国黑客组织UNC5174也曾利用F5 BIG-IP漏洞CVE-2023-46747或ScreenConnect漏洞CVE-2024-1709,在受害组织内部部署Supershell。