根据第三方补丁服务商0patch的最新技术分析指出,微软虽然对外维持不构成漏洞的立场,但实际上已在今年悄然调整Windows快捷方式属性窗口的显示行为,修复了多年来被攻击者滥用的UI设计缺陷。该漏洞会导致用户在查看快捷方式属性时,看到的目标命令与实际执行内容不一致,已被编号为CVE-2025-9491。

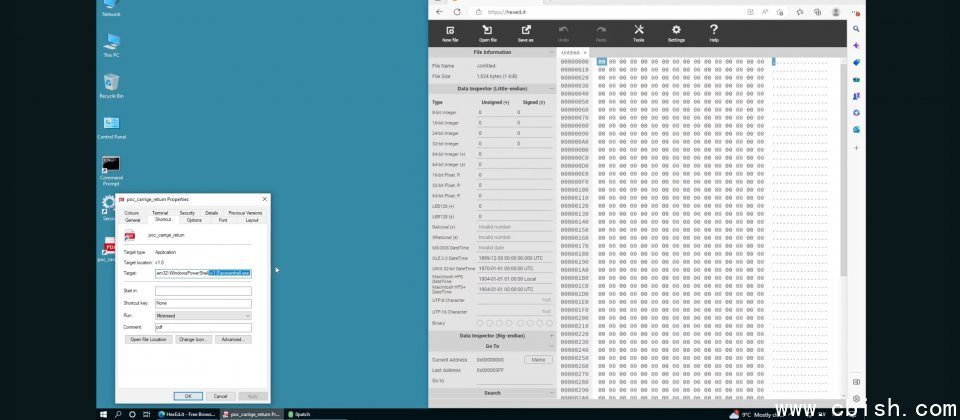

事件最早在2025年3月由趋势科技公开,研究人员发现,自2017年起已有近千个恶意Windows快捷方式文件出现在各类攻击活动中。攻击者利用快捷方式目标字段实际可容纳数万个字符的特性,先在前段填入大量空格或类似空格的字符,再将真正的PowerShell或批处理指令隐藏在后面。由于传统属性窗口仅显示前260个字符,用户即使打开属性查看,看到的要么是空白,要么是一段看似无害的短内容。

Arctic Wolf在欧洲外交机构遭受的攻击事件中,再次观察到与中国关联的攻击组织UNC6384,利用同一手法分发PlugX恶意程序,当时该问题已正式编号为CVE-2025-9491。外界质疑微软对已在野外利用的问题仍未修复,微软随后在一份针对CVE-2025-9491的指引文件中回应,强调从互联网下载的快捷方式文件带有“Mark of the Web”(MoTW)标记,用户在打开前会看到风险提示,因此公司不认定这是需要修复的安全漏洞。

0patch最初与微软看法相近,也曾认为这只是显示位置的问题,谨慎的用户可以通过滚动查看完整文本。但经过重新审查快捷方式结构后,0patch确认,关键不在于恶意内容只是被挤出属性窗口的可见范围之外,而是属性窗口本身对显示长度存在硬性限制——快捷方式目标实际可以非常长,但窗口仅显示前260个字符,后续内容完全不可见,导致即使是安全人员,在信任界面的前提下,也可能对真正执行的指令产生误判。

微软在2025年中期通过Windows更新调整了行为,现在快捷方式属性窗口已可显示完整的目标字符串,用户可全选后复制到文本编辑器中详细检查。0patch指出,此次调整被归类为功能修正而非安全公告,确实使界面与实际执行内容重新一致。

0patch自家提供的补丁采取更主动的风险管控策略:在检测到通过文件资源管理器打开且目标长度超过260字符的快捷方式时,会将目标截断至260字符并弹出警告,提醒用户这是一个异常快捷方式,同时阻止后段可能隐藏的恶意指令被执行。