知名科技公司遭国家级黑客入侵 涉及产品源码泄露

知名科技公司成为国家级黑客锁定的目标,此前已有相关事件传出,最近有企业公布两个月前发现遭入侵的情况,引发全球高度关注。

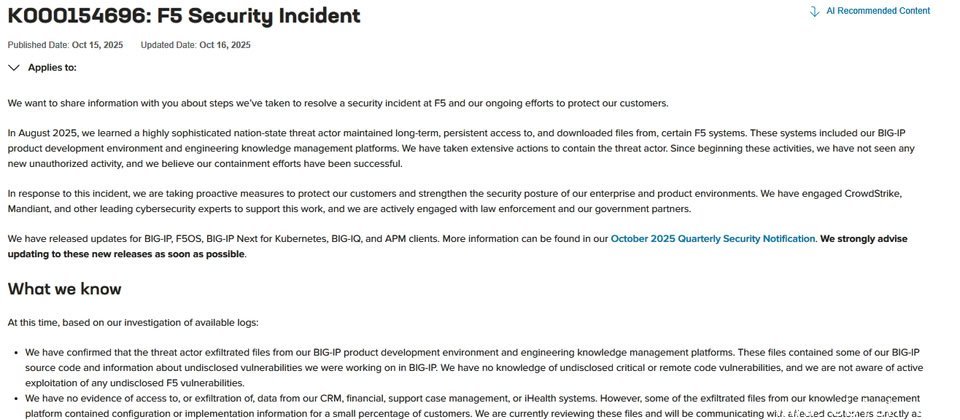

本周三(15日)F5发布通告指出,该公司在今年8月发现高度复杂的国家级黑客,长期且持续访问BIG-IP的产品开发环境与工程知识管理平台,并下载了部分BIG-IP源代码以及尚未公开的漏洞信息。对此,F5呼吁使用BIG-IP、F5OS、BIG-IP Next for Kubernetes、BIG-IQ以及APM客户端的用户,应尽快根据同日发布的季度例行安全更新公告,应用相关补丁进行防护。

根据F5向美国证券交易委员会(SEC)提交的8-K文件,该公司于8月9日发现遭入侵,并立即启动事件响应流程,采取广泛措施遏制黑客活动。F5强调,在采取应对措施后,未再发现新的未经授权活动。公司正积极与执法机构及政府部门合作,并进一步强化环境安全以保护客户。不过,对于黑客的身份以及入侵持续的时间,F5并未透露。

尽管黑客窃取的数据中包含部分BIG-IP源代码及正在处理但未公开的漏洞信息,但F5表示,没有重大或远程代码执行漏洞外泄,也未发现其产品漏洞被 actively 利用的迹象。

此外,该公司的软件供应链,包括源代码、软件构建(Build)以及发布渠道均未遭篡改;Nginx的源代码及产品开发环境、F5分布式云服务以及Silverline系统也未被黑客访问或篡改。

至于公司开发环境以外的信息系统,如CRM、财务系统、客户支持管理平台以及iHealth系统,目前未发现遭入侵或数据泄露的迹象。然而,F5的知识管理平台部分文件外泄,其中包含部分客户的配置设置及实施信息,对此,公司正在确认受影响范围,并将直接与受影响客户沟通。

F5在启动事件响应后,已实施一系列安全强化措施,包括轮换凭证、加强系统访问控制、部署改进的资产与补丁管理自动化机制、强化网络安全架构及产品开发环境。公司还委托安全厂商NCC Group和IOActive对产品进行代码审计及渗透测试,并与CrowdStrike合作,将威胁狩猎机制与EDR传感器的防护能力扩展至BIG-IP系统。