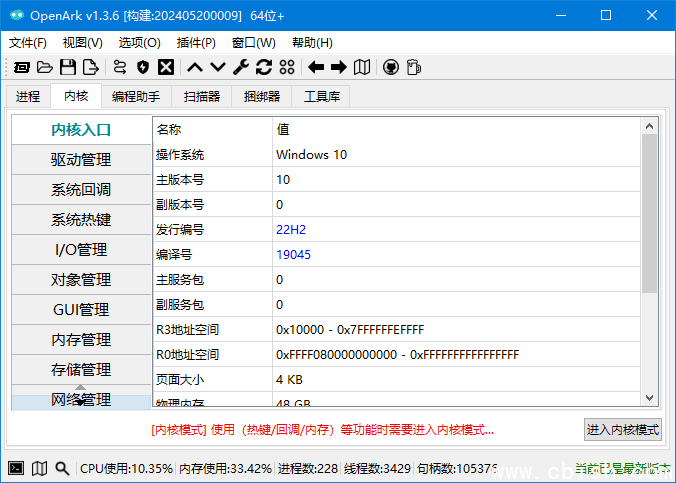

OpenArk:专为安全从业者打造的Windows逆向与反rootkit利器

OpenArk是一款面向安全研究人员、逆向工程师和系统管理员的开源Windows反rootkit工具集,由国内开发者团队持续维护,旨在提供一套轻量、高效、功能完整的恶意代码分析与清除解决方案。与市面上多数仅提供扫描功能的杀毒软件不同,OpenArk深入系统底层,开放了对进程、内核、驱动、句柄、内存等核心组件的细粒度操控能力,真正实现“看得见、摸得着、控得住”。

无论是排查隐藏进程、检测内核钩子、分析恶意驱动,还是进行PE文件逆向、内存取证、脚本捆绑测试,OpenArk都能提供专业级支持。其“绿色免安装”特性,让安全人员可在受控环境中快速部署,无需修改系统注册表或安装组件,极大降低了分析过程中的干扰风险。

核心功能全面升级,覆盖实战全链条

进程与内存分析:不仅能查看常规进程列表,更可深入遍历隐藏线程、注入模块、伪造句柄、读取私有内存区域,支持导出进程快照与内存dump,便于离线分析。

内核级探测:独家集成IDT/SSDT/NDIS/WFP钩子检测、驱动加载监控、回调函数扫描、过滤驱动识别等功能,可发现传统杀软难以察觉的内核级Rootkit,如ZeroAccess、TDL4等经典恶意样本的残留痕迹。

编程助手与脚本支持:内置调试辅助工具、内存修改器、API调用追踪器,支持Lua/Python脚本扩展,用户可自定义扫描规则或自动化分析流程,大幅提升工作效率。

PE/ELF分析器:支持解析二进制文件结构,提取导入表、导出表、节区信息、数字签名、熵值分析,未来将接入病毒总库(如VirusTotal)实现一键云端比对,成为轻量级恶意软件分析平台。

捆绑器与自动化:可将多个可执行文件、脚本、资源打包为单个EXE,支持加密压缩与自解压逻辑,常用于红队演练、钓鱼样本测试与应急响应中的自动化部署。

实用工具箱:集成注册表清理、启动项管理、网络连接监控、端口扫描、服务隐藏检测等日常运维功能,一工具解决多个场景需求。

控制台命令体系:提供类似PowerShell的命令行接口,支持管道操作与批量执行,如 listproc -v 查看详细进程、checkssdt 扫描SSDT钩子,命令简洁、响应迅速,适合自动化脚本集成。

版本更新:v1.5.2 至 v1.5.6 Beta 实战优化

最新v1.5.6 Beta版本在v1.5.2基础上实现重大升级:

- 新增在线工具仓库,支持一键下载最新模块插件,无需手动更新主程序,保持功能持续进化。

- 引入多语言句柄管理,支持中文路径、Unicode符号的句柄读取,解决在非英文系统下分析中文恶意软件时的乱码与丢失问题。

- 新增FILE_HANDLE持久化保存功能,可将可疑句柄导出为二进制文件,供后续取证或在不同机器上复现分析。

- 修复了多个内核驱动扫描误报问题,提升在Windows 10/11 22H2+系统下的兼容性与稳定性。

- 优化UI响应速度,减少高负载时的卡顿,适配4K高分屏显示。

为什么安全圈内越来越多工程师选择OpenArk?

不同于商业杀毒软件的“黑盒”扫描,OpenArk提供的是“白盒”级控制权。许多安全研究员在分析APT攻击样本、勒索软件变种或高级持续性威胁(APT)时,发现传统工具无法定位的隐藏进程或内核模块,最终通过OpenArk的内核探测模块成功提取关键线索。

在GitHub和国内安全社区(如看雪、FreeBuf)中,已有多个真实案例使用OpenArk成功识别出伪装成系统服务的恶意驱动,或发现被注入到Explorer.exe中的远程控制模块。其开源特性也允许用户自行审计代码,杜绝后门风险,这在当前敏感数据环境下尤为重要。

支持多语言,中文优化更贴心

目前OpenArk已全面支持简体中文与英文界面,所有菜单、提示、日志均经过本地化优化,中文用户无需依赖翻译工具即可流畅操作。后续版本将逐步增加日语、俄语支持,满足跨境安全团队协作需求。

立即体验,为你的安全分析添一把利器

OpenArk完全免费、无广告、无捆绑、无后台上传,适合个人安全爱好者、企业内网安全团队、应急响应人员长期使用。无论是日常排查异常行为,还是深度逆向分析恶意样本,它都是你工具箱中不可或缺的一环。

下载地址:/(请认准官方源,谨防篡改版)