什么是PE-bear?

PE-bear 是一款由波兰安全研究员 Hasherezade 开发的开源 PE(Portable Executable)文件分析工具,专为逆向工程和二进制分析设计。自发布以来,它凭借轻量级、高可读性和强大的功能,迅速成为安全研究人员、恶意软件分析师和逆向工程师的重要助手。PE-bear 支持 Windows 平台下的各类可执行文件(如 .exe、.dll、.sys 等),能够深入解析 PE 文件结构,帮助用户快速识别潜在的恶意行为或异常构造。

核心功能与技术亮点

PE-bear 提供了图形化界面,直观展示 PE 文件的各个组成部分,包括 DOS 头、NT 头、节表、导入表(Import Table)、导出表(Export Table)、资源、重定位、TLS 回调、数字签名等。其主要功能包括:

- 结构化视图:以树形结构清晰展示 PE 文件的层级信息,支持一键展开或折叠关键字段。

- 十六进制查看器:集成 Hex Viewer,可直接查看文件原始字节,支持与结构字段联动定位。

- 导入/导出分析:快速识别 DLL 依赖关系,检测可疑 API 调用(如 LoadLibrary、VirtualAlloc 等),常用于判断木马或后门行为。

- TLS 与异常处理检测:支持查看线程局部存储(TLS)回调函数,常被恶意软件用于隐藏执行流程。

- 签名验证:可检查文件是否具有有效的数字签名,识别伪造或自签名证书,提升样本可信度评估能力。

- 插件扩展支持:提供 API 接口,允许用户编写自定义插件进行自动化分析或集成其他工具。

为何安全从业者青睐PE-bear?

在恶意软件分析领域,快速理解二进制文件的结构至关重要。相比专业但复杂的工具如 IDA Pro 或 Ghidra,PE-bear 以“轻量高效”著称,适合初学者快速上手,也满足资深分析师对细节的精准把控。尤其在应急响应、CTF 竞赛和红队演练中,PE-bear 常被用于快速筛查可疑样本,识别加壳、混淆、IAT Hook 等常见攻击技术。

值得一提的是,Hasherezade 本人是知名安全社区活跃成员,曾参与开发多个开源安全项目(如 PE-sieve),其代码风格严谨,PE-bear 的稳定性和准确性广受认可。项目托管于 GitHub,持续更新并接受社区贡献,确保功能与时俱进。

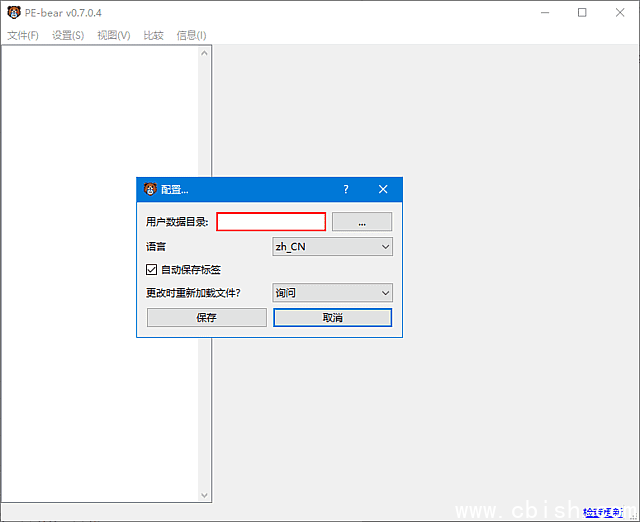

中文绿色版的便利性

虽然官方版本为英文界面,但社区已推出经过汉化的“中文绿色版”(如 v0.7.0.4),极大降低了中文用户的使用门槛。绿色版无需安装,解压即用,兼容 Win10/Win11 系统,适合在分析机或便携设备上运行,避免对系统环境造成影响。对于需要频繁切换分析环境的安全人员来说,这一特性尤为实用。

适用人群与典型应用场景

PE-bear 特别适合以下用户群体:

- 网络安全分析师:用于日常威胁狩猎,分析钓鱼邮件附件或勒索软件样本。

- 逆向工程学习者:作为学习 PE 文件格式的实践工具,配合书籍如《Windows PE 权威指南》使用效果更佳。

- 蓝队成员:在日志告警后快速判断二进制文件是否可疑,辅助 IOC 提取。

- 软件开发者:检查自身程序的链接属性、依赖项或签名状态。

此外,PE-bear 还常被用于教学场景,帮助学生理解操作系统如何加载可执行文件,以及病毒如何利用 PE 结构实现持久化驻留。

获取与使用建议

PE-bear 开源免费,源码与发布版本可在 GitHub 官方仓库获取。建议用户优先下载官方原版以确保安全性,中文版可作为辅助参考。使用时建议搭配其他工具如 VirusTotal、CFF Explorer 或 x64dbg,形成完整的分析流水线。同时,由于其不包含反汇编功能,复杂逻辑分析仍需结合调试器完成。

对于希望深入研究的用户,官方 Wiki 提供了详细的字段说明和分析案例,是不可多得的学习资源。