美国网络安全和基础设施安全局(CISA)上周警告称,微软Microsoft Configuration Manager(MCM,原SCCM)在2024年修补的一个远程代码执行(Remote Code Execution,RCE)漏洞已被检测到正在被主动利用。

编号为CVE-2024-43468的漏洞,微软已于2024年10月发布补丁进行修复。根据安全公司Wiz的分析,该漏洞影响MCM中负责处理客户端消息的MP_Location服务。漏洞源于该服务对数据库查询输入的验证不足,导致getMachineID和getContentID两个函数成为攻击入口。攻击者可利用系统管理员权限执行恶意SQL查询,远程调用xp_cmdshell程序实施攻击。

技术分析显示,这两个攻击入口均无需身份验证即可访问,进一步提升了漏洞的危险性。成功利用该漏洞可能导致攻击者完全访问MCM数据库,并执行任意命令,从而窃取数据并在网络中横向移动。该漏洞仅需攻击者执行简单操作即可实现高权限控制,CVSS风险评分高达9.8分。

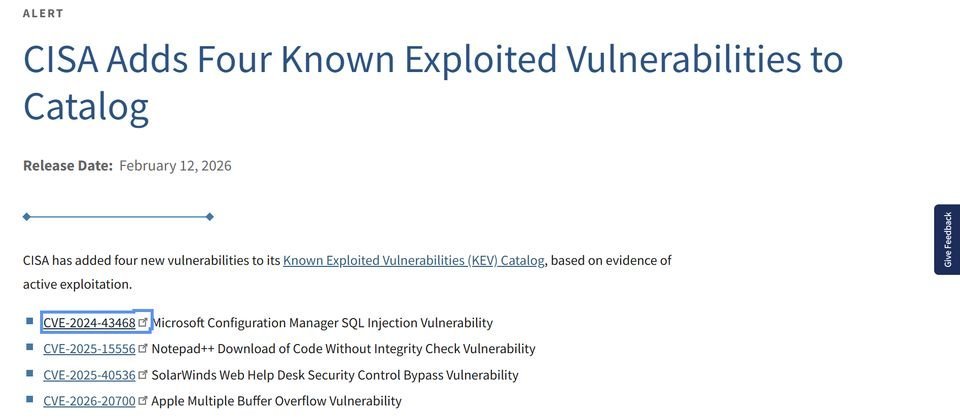

除CVE-2024-43468外,CISA还将另外三个漏洞列入“已知被利用漏洞”(Known Exploited Vulnerabilities,KEV)清单,包括中国黑客用于攻击东亚多国的Notepad++漏洞CVE-2025-15556、SolarWinds Web Help Desk漏洞CVE-2025-40536,以及被用于针对特定高风险个人的苹果iOS/iPadOS/watchOS/tvOS/visionOS 26.3漏洞CVE-2026-20700。