广受企业采用的网络电话(VoIP)系统,曾有黑客试图滥用以牟取非法利益。例如,安全公司Check Point多年前曾揭露黑客组织INJ3CTOR3的攻击行动,这些黑客针对Sangoma推出的FreePBX软件,利用已知漏洞盗打高额国际长途电话获利。然而,最新调查发现,黑客已将此类系统作为渗透企业的隐蔽通道,部署后门程序以便进行后续活动。

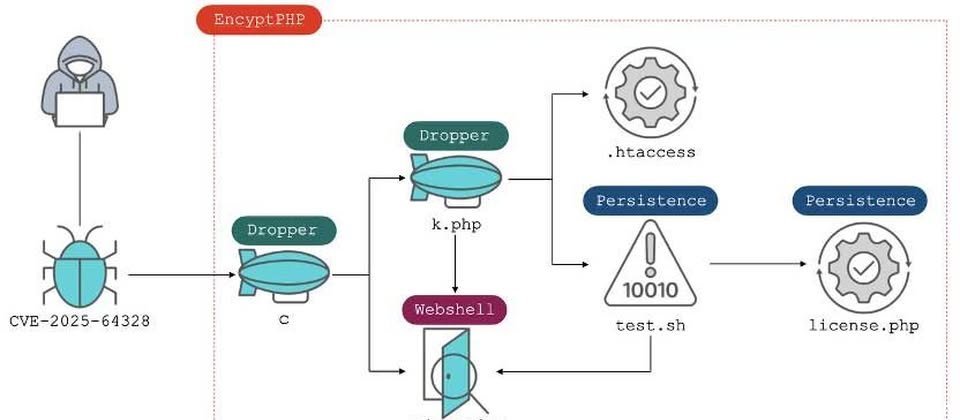

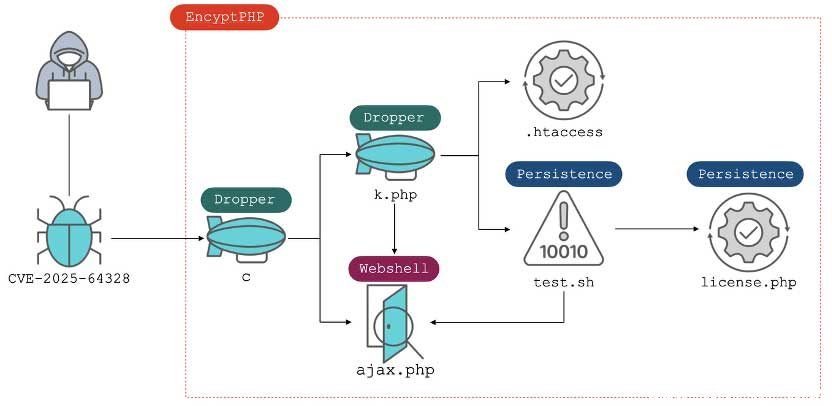

安全公司Fortinet披露了一种名为EncystPHP的Web Shell,该后门允许攻击者远程执行任意代码(RCE)、部署其他Web Shell,或建立持久化访问机制。此次事件发生于去年12月初,黑客组织INJ3CTOR3利用FreePBX的安全漏洞CVE-2025-64328,锁定一家位于巴西的企业组织发动攻击,该企业的网络环境由一家专注于云计算解决方案、通信服务及IT基础设施的印度科技公司代管。

黑客首先获取了专门用于下载EncystPHP的工具,然后利用上述漏洞在FreePBX中植入该后门。在植入过程中,下载工具会先篡改ajax.php与model.php的权限,使其无法读取、写入或执行。随后,EncystPHP尝试收集数据库配置信息,并删除特定的cron任务计划,以及多个用户账户,同时查找并清理其他攻击者可能遗留的与Web Shell相关的PHP文件。

为进一步控制受害主机,黑客会创建一个新的root级别账户newfpbx,将多个账户的密码统一设置为同一字符串,并提升这些账户的权限。接着,EncystPHP注入SSH公钥并篡改系统配置,确保SSH端口保持开启状态,并下载更多恶意载荷工具,用于后续部署其他Web Shell。最终,攻击者篡改系统日志文件,并删除FreePBX Endpoint Manager的特定模块,以清除攻击痕迹。

EncystPHP的有效载荷经过Base64编码处理,解码后会被写入磁盘,并伪装成FreePBX的组件ajax.php,从而融入该应用系统的程序结构。该Web Shell不仅能在受害主机上执行任意指令,还可用于对外拨打电话。

黑客所利用的CVE-2025-64328是FreePBX管理界面中的命令注入漏洞,经身份验证的攻击者可借此在底层主机执行任意Shell命令,或以特定用户身份获取远程访问权限。该漏洞的CVSS v4.0风险评分为8.6分,CVSS v3.1评分为7.2分,属高危等级。Sangoma已于去年11月公布漏洞并发布补丁,美国网络安全与基础设施安全局(CISA)于今年2月3日将其列入“已遭利用的漏洞”清单(KEV),要求联邦机构于2月24日前完成修复。

针对此次攻击事件,Fortinet认为,这凸显了未修补的PBX系统同样是高价值目标。由于此类攻击通常会深度融入FreePBX和Elastix等组件,难以被及时发现,可能导致未经授权的管理访问及电话资源滥用。企业不应忽视这类环境中的已知安全隐患。