一个月前,安全公司Check Point披露了一款专为云环境设计的模块化恶意程序框架VoidLink,并指出其开发者惯用简体中文,疑似采用面向规格的开发方法(Spec-Driven Development,SDD),打造了近九万行代码的复杂恶意程序,引发安全界高度关注。近期新的调查结果出炉,黑客已将此框架用于实际攻击活动。

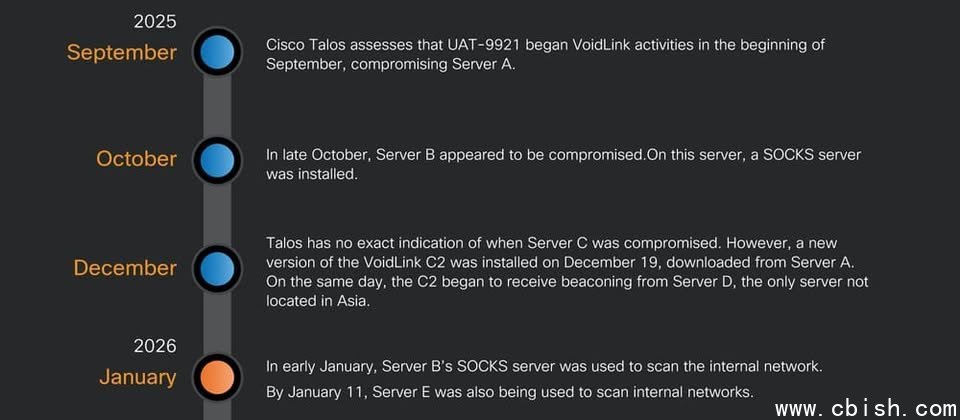

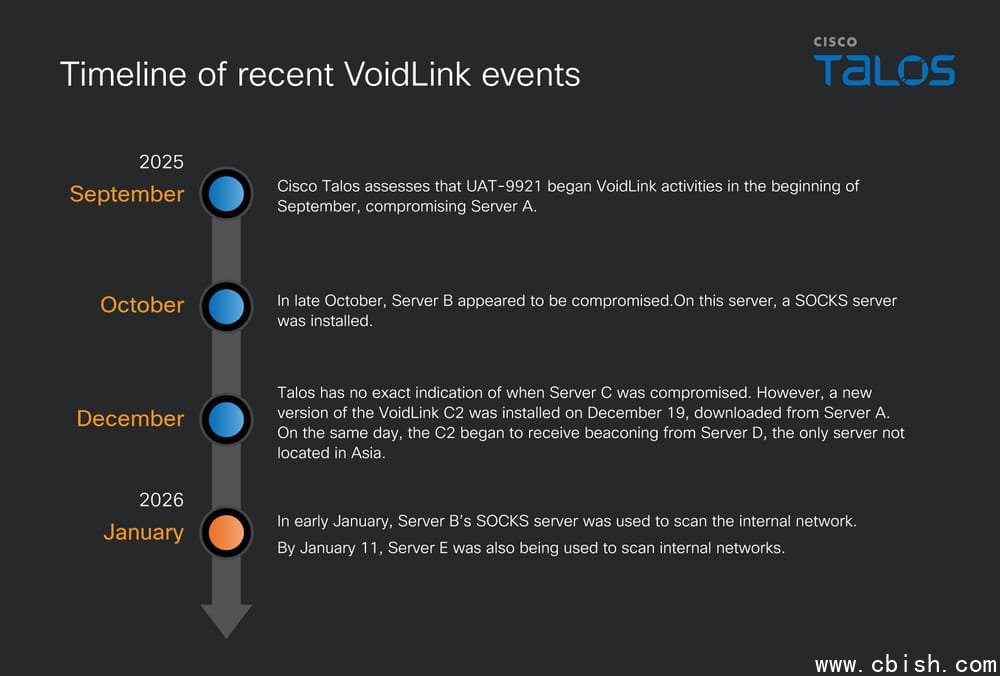

思科威胁情报团队Talos指出,他们追踪到使用VoidLink的新兴黑客组织UAT-9921,该组织的活动最早可追溯至2019年,而利用VoidLink的攻击行为始于2025年9月,并持续至今年1月。这些黑客的攻击目标主要聚焦于科技产业,但也波及金融服务企业。与多数黑客优先针对Windows和macOS开发恶意程序不同,他们主要瞄准物联网设备和关键基础设施(CI)广泛依赖的Linux操作系统,但已着手开发Windows版本的恶意框架,该软件可通过DLL侧载加载插件。

针对此次调查结果,Talos认为这标志着恶意程序框架出现了重大演进。黑客共使用了三种编程语言:主程序采用Zig语言,插件使用C语言,后端则采用Go语言。若非借助AI辅助,规模不大的开发团队几乎不可能完成如此复杂的工程。Talos强调,他们追踪到的活动使用的是VoidLink 1.0版本,而Check Point披露的是仍在开发中的新一代2.0版本,因此两方发现并不矛盾。

Talos指出,VoidLink具备“国防承包商级别”的功能,例如所有操作均可被审计,并采用基于角色的访问控制(RBAC),定义了三种不同权限层级的角色:超级管理员、操作员和查看者,这种设计在常规恶意程序框架中极为罕见。

另一个与多数恶意程序不同的特点是,操作VoidLink的黑客竟能获取部分模块的源代码和工具,从而无需通过C2服务器即可与框架直接交互。这表明,即使负责实际攻击的人员,也对VoidLink的通信协议有深入理解,甚至具备一定程度的开发能力。

值得注意的是,VoidLink不仅具备云环境检测能力,可识别是否运行于Kubernetes或Docker环境中,还具备隐身机制,能检测EDR系统并分析其行为,进而制定规避检测的策略。

关于黑客入侵受害组织的途径,Talos指出,通常利用已获取的凭证,或通过阿里巴巴开源的分布式框架Apache Dubbo,利用Java序列化漏洞执行代码;此外,也发现黑客使用恶意文档作为入侵手段。成功入侵后,UAT-9921部署VoidLink,并配合SOCKS服务器和Fscan工具进行横向移动和目标探测。值得一提的是,尽管这些黑客利用AI开发了VoidLink,但在实际攻击行动中并未使用其他搭载AI功能的工具。