代理型AI系统OpenClaw项目披露一项高风险漏洞,影响NPM包Clawdbot在控制界面Control UI的连接流程。GitHub安全通报指出,攻击者可通过精心构造的恶意链接或网站,诱使用户在浏览器加载页面时自动连接至攻击者控制的端点,进而窃取存储在浏览器中的网关(Gateway)认证令牌(Token)。

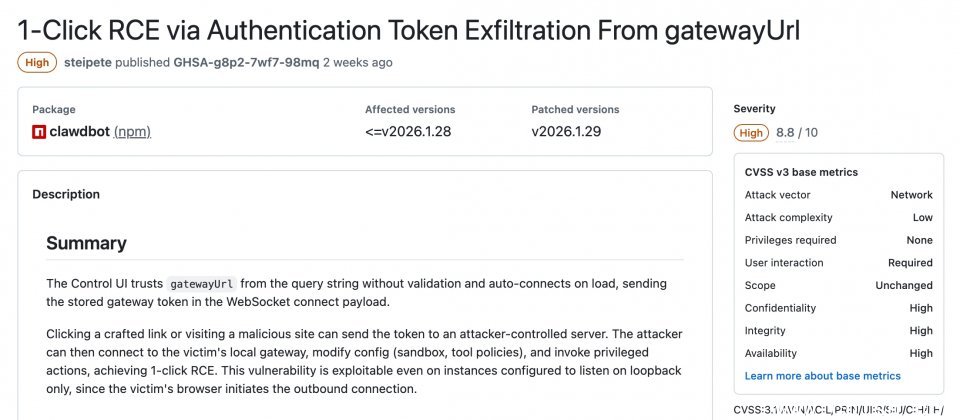

一旦令牌被窃取,攻击者即可获取对Gateway API的操作权限,进而接管Gateway,并在Gateway主机上实现代码执行。该漏洞已在Clawdbot v2026.1.29版本中修复,受影响版本为Clawdbot v2026.1.28及之前版本。通报中给出的CVSS 3.1评分为8.8,属于高风险等级。

漏洞的根本原因在于Control UI会从URL查询字符串中读取gatewayUrl参数,但未对其有效性进行验证,页面加载后会自动建立连接。且该自动创建的WebSocket连接会携带之前存储的Gateway认证令牌,导致用户只需点击一次恶意链接或误访恶意网站,便可能在不知情的情况下将令牌发送至攻击者控制的服务器。

攻击者获取令牌后,可回连受害者的本地Gateway,进一步修改配置,例如沙箱策略或工具权限等,并调用高权限操作,最终实现对Gateway主机的远程代码执行。

通报还提醒,即使Gateway仅绑定在本地回环接口(如127.0.0.1),仍可能受到此攻击链的影响。原因在于连接是由受害者的浏览器主动发起的外部连接,浏览器在此场景中充当了桥梁,攻击者仍有机会获取令牌并完成后续接管。

OpenClaw团队表示,已调整Control UI的行为,将原先页面加载即自动连接的机制,改为需用户在界面中手动确认新的Gateway URL,避免仅通过外部URL参数触发连接与令牌发送。官方在通报中明确指出已修复版本为v2026.1.29,并建议仍在使用旧版本的团队尽快升级,以避免暴露于风险之中。