基于模型上下文协议(MCP)的开源服务器实现Gemini MCP Tool(gemini-mcp-tool)被发现存在命令注入漏洞CVE-2026-0755。该漏洞源于用于执行系统调用的字符串未经充分验证,攻击者可借此插入系统命令,在受影响环境中执行任意代码。

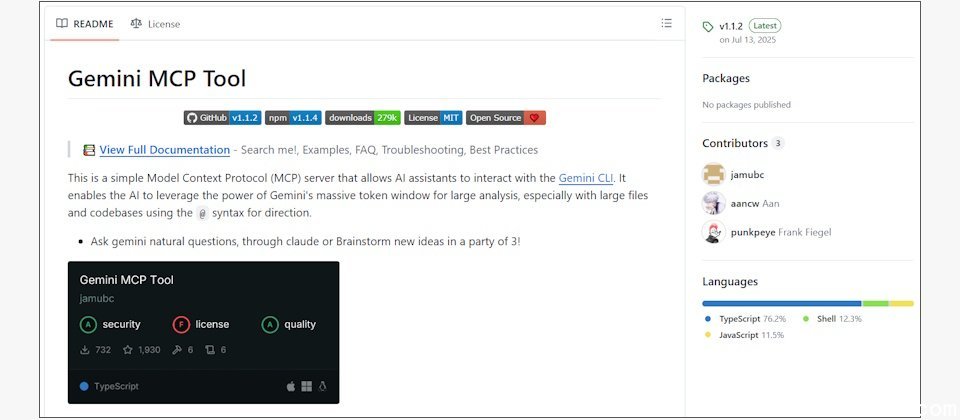

Gemini MCP Tool的设计目的是让AI助手通过MCP服务器与Gemini命令行工具Gemini CLI交互,以支持大文件和代码库分析等应用场景。该工具由第三方社区维护,属于非官方项目,并以MIT许可证发布。

根据漏洞披露平台Zero Day Initiative(ZDI)发布的安全公告ZDI-26-021,CVE-2026-0755的CVSS风险评分为9.8分,属于严重等级。ZDI指出,问题出在execAsync方法的实现中,系统在执行系统调用前未对用户提供的字符串进行有效验证,导致远程攻击者可在服务账户权限上下文中执行代码,且无需任何身份验证。截至公告发布时,ZDI表示尚未收到Gemini MCP Tool维护团队对该漏洞的回应。

从漏洞分类来看,CVE-2026-0755属于MITRE定义的CWE-78命令注入类型,即未经验证的外部输入被直接用于系统指令执行。ZDI说明,该漏洞影响已部署且可被远程利用的gemini-mcp-tool环境,一旦被利用,攻击者可在服务账户权限范围内执行代码,实际影响程度取决于服务账户所拥有的系统权限。

此外,美国网络安全和基础设施安全局(CISA)发布的漏洞汇总安全公告SB26-026也已收录CVE-2026-0755及对应的ZDI-26-021信息,表明该漏洞已被纳入官方追踪清单。

针对应对措施,ZDI指出当前最直接的缓解策略是限制与Gemini MCP Tool的交互范围,以减少潜在攻击面;此外,根据CWE-78的防护原则,开发与部署单位应审查相关代码,确保所有传入execAsync等系统调用流程的输入数据均经过严格验证与处理,并重新评估服务账户的权限配置,避免赋予不必要的高权限,以降低漏洞被利用时可能造成的风险。