证书机构LiteSSL在Mozilla CA计划的公开合规事件追踪中被点名,外部研究人员指出其ACME自动化签发服务的域名验证数据可被不当重用,导致在签发证书时,未重新确认域名控制权即颁发通配符证书的风险。

研究人员提出了两个问题,其中一个是ACME服务器的IP限流策略设计不良,可能导致签发频繁失败。更受关注的是第二个问题:研究人员怀疑DNS-01验证挑战的状态被长期保留,且服务器在后续签发时未检查请求是否来自同一ACME账户,从而可能导致在未重新验证域名控制权的情况下,获取他人域名的通配符证书。由于通配符证书可覆盖大量子域名,一旦被未经授权获取,潜在影响通常远大于单一域名证书。

研究人员在公开文章中表示,他先使用自建的临时域名完成DNS-01验证以复现流程,随后从crt.sh的签发记录中随机选取一个包含通配符域名的现有证书作为示例,文中举例为*.vaadd.com。crt.sh显示,与vaadd.com及*.vaadd.com相关的证书于2026年1月21日被记录在证书透明度日志中,签发者为TrustAsia Technologies旗下的LiteSSL ECC CA 2025。

DNS-01是ACME协议中常用的域名控制权验证方式,要求申请者在DNS中添加指定的TXT记录,以证明其对域名DNS设置的控制权。一旦DNS-01验证结果与证书申请身份之间的对应关系出现错误,就可能动摇CA在签发证书前必须确认域名控制权的基本前提。

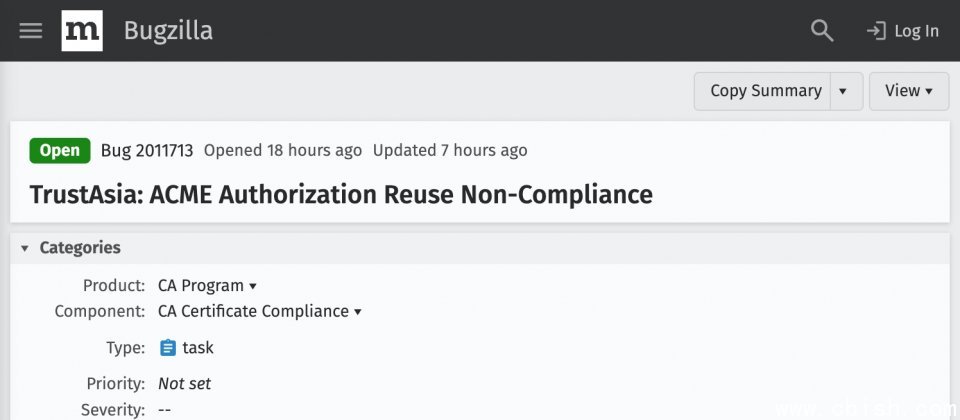

Mozilla Bugzilla上的初步事故报告指出,TrustAsia在2026年1月21日收到社区通报后调查确认,LiteSSL的ACME服务存在域名验证数据重用漏洞。受影响范围为2025年12月29日之后通过ACME签发的证书,原因是ACME验证授权数据曾跨不同ACME账户被重复使用,共计涉及143张证书。TrustAsia表示,目前已全部撤销相关证书并完成修复,服务已恢复正常。