背景图片取自Jr Korpa on Unsplash

思科昨日发布安全更新,修复了统一通信管理(Unified Communications Manager,Unified CM)系列,包括Webex产品中一个允许未经身份验证的远程攻击者在受害设备上执行任意指令的重大漏洞。

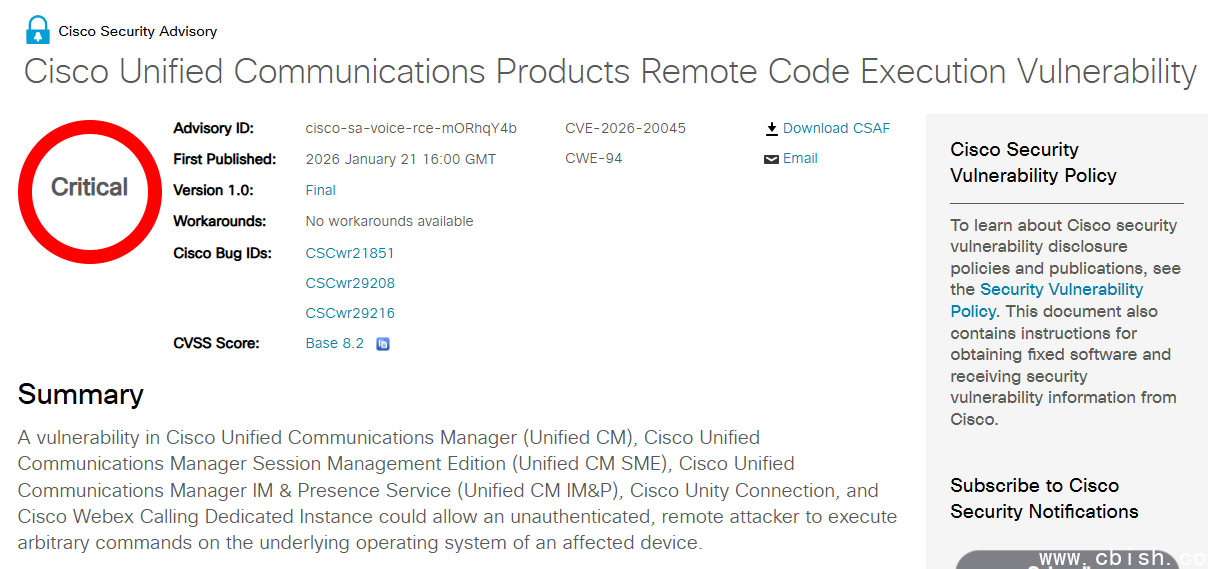

编号CVE-2026-20045的漏洞源于Unified CM产品对用户发起的HTTP请求输入内容验证不当。攻击者可通过向思科设备的Web管理界面发送特制的HTTP请求来利用该漏洞。成功利用后,攻击者可获取底层操作系统的用户权限,并进一步提升至Root权限。

该漏洞的CVSS风险评分为8.2。思科表示,由于漏洞利用可导致权限提升至Root,因此将其安全影响等级评定为“重大”,而非“高危”。

该漏洞影响的产品包括:统一通信管理(Unified CM)、统一通信管理会话管理版(SME)、统一通信管理即时消息与存在服务(Unified CM IM&P)、Unity Connection以及Webex Calling专用实例。

思科已为各产品发布更新,并警告该漏洞无临时缓解方案。

思科产品安全事件响应小组(PSIRT)已发现网络上存在针对该漏洞的主动攻击活动,因此强烈建议用户尽快安装更新版本软件以保障安全。

这是本月思科修复的第二批漏洞。两周前,这家网络设备厂商还修复了影响ISE(身份服务引擎)和ISE-PIC的一个可导致敏感信息泄露的漏洞CVE-2026-20029,网络上已出现针对该漏洞的概念验证(PoC)攻击程序。