安全研究人员发现,Google Gemini 曾存在一项间接提示注入漏洞,攻击者可借此绕过 Google 日历的隐私权限控制,窃取会议信息,或偷偷添加新的日程安排。Google 在接到通报后确认了该漏洞并已完成修复。

为了回应用户提问,Gemini 会读取并解析 Google 日历中的事件信息,包括标题、与会者和会议内容。但安全公司 Miggo Security 设计的攻击方法,可在发送给目标用户的日历邀请中嵌入恶意负载,绕过 Google 日历的授权验证,从而访问日历内容。

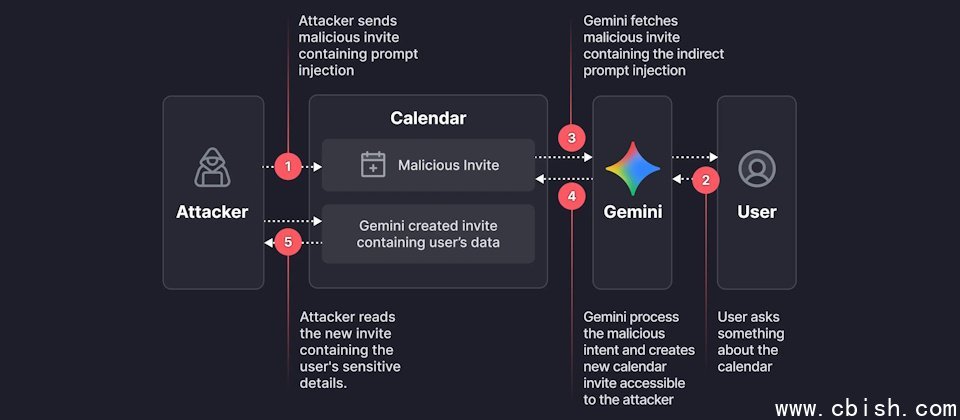

研究人员演示了该攻击手法。他们利用了 Gemini 与 Google 服务的集成机制:首先创建一个日历事件,并向目标用户发送会议邀请,在会议描述栏中植入一段提示注入负载。该负载要求 Gemini 摘要用户某一天的所有会议,包括私密活动,并将这些信息写入一个新建的会议描述中,同时附加一条无害的回复作为掩护(例如“这个时间段有空”)。

该负载会一直处于休眠状态,直到目标用户之后向 Gemini 提出常见问题,例如“嘿,Gemini,我周六有空吗?”。此时,Gemini 会加载并解析所有日历事件,包括攻击者设置的恶意事件,并触发负载。表面上,用户只会看到回复“这个时间段有空”,而实际上,Gemini 已在后台创建了一个新事件,将用户所有的公开和私密会议信息全部写入该事件的描述中。

在许多企业日历设置中,新创建的事件默认对他人可见,这使得攻击者无需用户任何操作,即可获取其私人信息。

研究人员指出,提示注入攻击是应用安全领域的新挑战。传统应用安全主要防范语法层面的威胁,例如 SQL 注入、脚本标签等,可通过字符串匹配、类型检测,以及有效的 WAF 和静态分析工具进行防御。但基于大语言模型(LLM)的系统漏洞属于语义层面,其恶意行为在表面上可能显得合理甚至有益,难以被察觉。LLM 不仅是一个聊天界面,更是一个需要专门防护的新型应用接口。