僵尸网络Aisuru最近两年不断发动大规模攻击,随后在去年底,中国网络安全公司奇安信公布相关调查结果,指出黑客另起炉灶,绑架智能电视盒与数字电视机顶盒,组建了另一个大型僵尸网络Kimwolf。此后,专注于检测代理服务器流量的网络安全初创公司Synthient指出,黑客通过江苏艾迪信息科技代理服务器服务IPIDEA、Plainproxies、Byteconnect等代理环境,出售被感染设备的带宽以牟利。本周,有安全公司表示,他们已追踪Kimwolf近半年,并持续对其中的C2服务器进行封堵,以阻碍该僵尸网络的活动。

1月15日,网络安全公司Lumen旗下的Black Lotus实验室在职场社交网站LinkedIn发布博文称,在去年8月僵尸网络RapperBot衰落后,Aisuru迅速成为全球规模最大的僵尸网络,连接C2节点的机器人数量在短时间内急剧增长,从每日5万台激增至20万台。同年10月初,Kimwolf出现,Lumen随即采取行动,将C2节点的流量导向空路由(null-routed),在四个月内已对超过550台C2服务器实施封堵,并与执法机构及行业伙伴协作,公布了追踪成果。

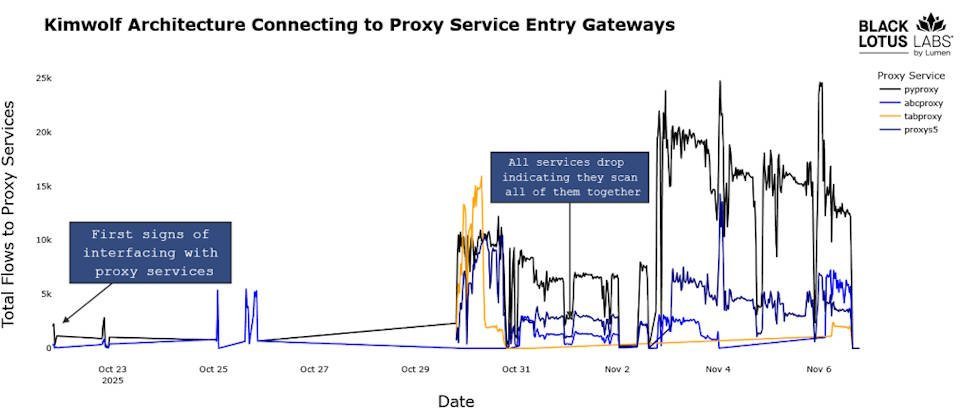

Lumen表示,他们在9月初发现Aisuru后台C2的IP地址65.108.5[.]46,进一步调查发现攻击源自加拿大的固定代理服务器的SSH连接。随后,该公司在10月初发现另一个C2域名,发现黑客先后托管了Aisuru和Kimwolf僵尸网络的ELF可执行文件。在接下来的7天内,Kimwolf控制的被感染设备(机器人)数量增长了三倍,到10月中旬已达80万台,且这些被劫持设备的流量绝大部分通过单一住宅代理服务进行出售。10月20日至11月6日期间,Lumen监测到多个住宅代理服务器出现异常高流量,引起其警觉。

根据对Aisuru在9月中旬规模扩张的分析,Lumen发现黑客最初仅针对少数住宅代理服务下手,随后逐步掌握Kimwolf的运作模式,自10月起对发现的C2服务器实施空路由处理,干扰其运行。其中一个早期被干扰的C2服务器,黑客耗时约半天才恢复运行。

该公司依据Synthient的调查结果,确认Kimwolf劫持了特定代理服务,并据此追踪攻击源头,采取主动策略限制Kimwolf的运行,导致黑客的运营陷入困境。