在2025年初,先后攻击马偕医院、彰化基督教医院以及多家上市公司,引发全国关注的勒索软件黑客组织CrazyHunter,刑事警察局于4月披露主嫌为中国籍黑客,趋势科技揭露其作案手法,指出黑客所用的大部分工具均来自GitHub。时隔半年多,其他网络安全公司公布了新的调查结果。

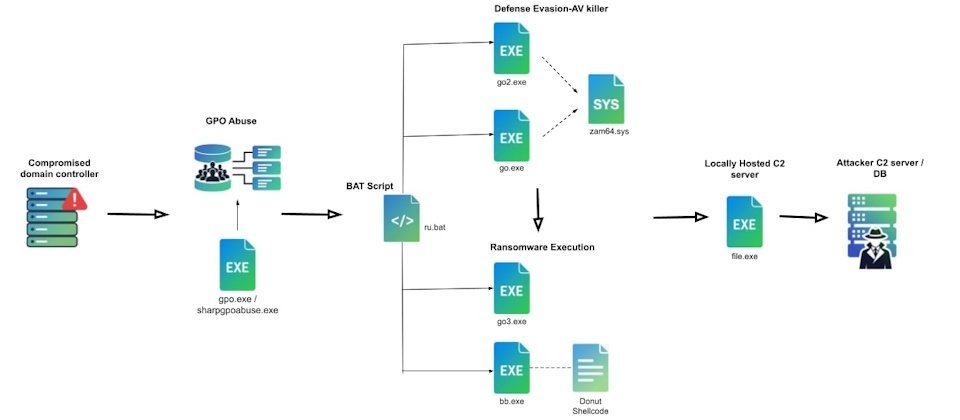

网络安全公司Trellix指出,自2024年CrazyHunter首次出现起便开始追踪,该组织使用Go语言开发勒索软件,专门针对Windows系统,主要目标为中国大陆的医疗保健行业,但也波及多家企业组织,确认至少有6家机构受害。这些黑客通常利用企业AD基础设施的漏洞,以及域账户和弱密码作为初始入侵手段,一旦得手,便在内网横向移动并传播恶意软件。其中一种主要手法是使用名为SharpGPOAbuse的工具,通过组策略对象(GPO)部署勒索软件的有效载荷。

为提升权限并绕过安全防护,黑客采用自带驱动程序(BYOVD)技术,将反恶意软件工具Zemana的驱动组件zam64.sys武器化,以实现持久化控制。

针对具体的攻击流程,黑客会执行批处理文件ru.bat,进行一系列操作:首先运行go.exe与go2.exe,关闭计算机的防病毒软件或EDR系统,随后通过go3.exe执行文件加密任务。Trellix指出,攻击者可能通过Donut Loader(bb.exe)在内存中加载Shellcode,文件名为crazyhunter.sys,目的是避免在磁盘上留下攻击痕迹。

值得注意的是,攻击者设计了备用攻击链:若go.exe无法顺利执行,ru.bat将在受害主机上植入av-1m.exe,以阻止或干扰防病毒软件运行;若go3.exe或bb.exe失效,攻击者则启用备用加密工具crazyhunter.exe,以提高文件加密的成功率。

CrazyHunter的文件加密工具基于勒索软件Prince开发,采用ChaCha20算法进行加密,其特点是采用部分加密机制——每加密1字节数据,跳过2字节不处理,目的是缩短加密时间,尽快瘫痪受害组织的大量设备。