能够将AI工具与日常工作流程整合,并在无需编写代码的情况下实现自动化的工具正在兴起,其中工作流程自动化NPM包n8n拥有大量用户。近期,其开发团队与一家网络安全公司披露了多项严重漏洞,引发关注。如今,已有攻击者针对n8n用户发起供应链攻击,意图窃取各类凭证信息。

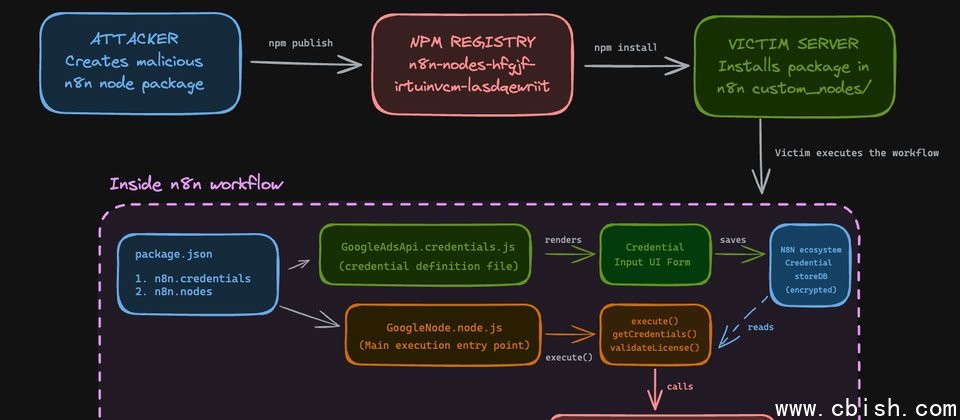

网络安全公司Endor Labs指出,他们发现有人试图入侵n8n社区节点(Community Node)生态系统,利用伪装成可集成Google Ads的恶意NPM包,诱导用户在表单中输入OAuth凭证,并在n8n执行工作流期间,悄悄将凭证发送至攻击者控制的服务器。由于n8n允许用户连接Slack、GitHub、Google表格等多种服务来构建工作流,需存储大量第三方服务的API密钥和OAuth凭证,已成为黑客眼中极具价值的目标。

攻击者上传的恶意NPM包共有8个,均伪装成可扩展n8n功能的社区节点。一旦用户下载并部署到n8n环境中,便会看到看似正常的配置界面,并被诱导在特定表单中填写Google Ads的OAuth凭证。这些信息将被存储在n8n的凭证库中。由于恶意包在运行时拥有与n8n相同的权限,因此可访问系统环境变量、文件系统,以及n8n运行时解密后的API密钥,并将其发送给攻击者。

Endor Labs表示,此次攻击得以成功,是因为n8n的社区节点与主程序之间缺乏沙箱隔离机制,这意味着任何安装的社区节点包都能访问完整的系统环境变量、文件系统,以及n8n运行时解密的API密钥。尽管目前调查显示仅部分特定的Google Ads节点包受影响,但该公司警告,这种攻击模式极易扩展至其他服务。

对此,Endor Labs向NPM报告后,上述恶意包已被下架。但该公司仍呼吁用户采取防范措施,例如:优先使用n8n官方提供的社区节点包,为工作流所用的API密钥和OAuth凭证分配最小必要权限,并监控n8n服务器是否存在异常的外部连接行为。