PCI-SIG(PCI特殊兴趣小组)上周修订了相关规范,以应对 Peripheral Component Interconnect Express(PCIe)标准中披露的三个安全漏洞。这些漏洞均存在于完整性与数据加密(Integrity and Data Encryption,IDE)安全机制中,可能削弱IDE以及TDISP(可信域接口安全协议)等原本用于隔离不同安全环境的防护能力。

PCI-SIG是由全球主要芯片及系统厂商组成的产业标准制定组织,负责制定与维护PCIe等硬件互连标准;PCIe是硬件互连标准,负责CPU与外围设备之间的数据传输;IDE是PCIe规范中的一个安全机制,用于保护PCIe数据包的内容与完整性。当两个PCIe组件(如CPU与加速卡)建立连接时,若双方均支持IDE,就会在PCIe链路上启用IDE模式。

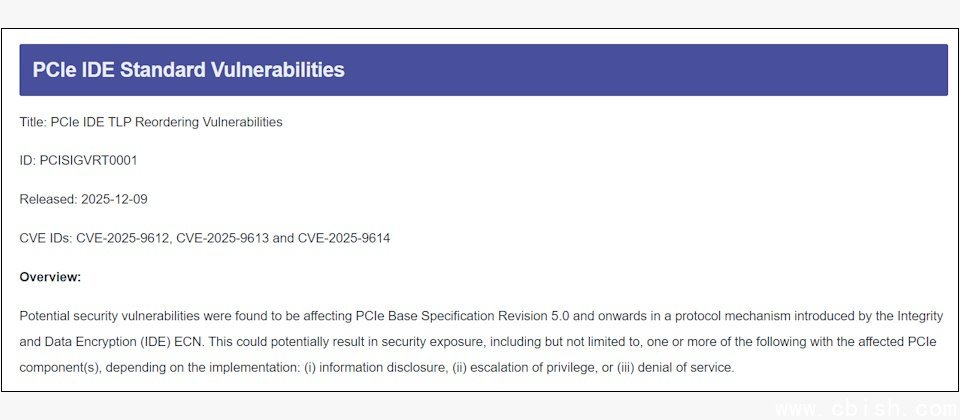

这三个漏洞由英特尔(Intel)的多名员工共同发现,分别是CVE-2025-9612、CVE-2025-9613与CVE-2025-9614。其中,CVE-2025-9612允许攻击者在系统未察觉的情况下,扰乱受IDE保护的PCIe数据包顺序,导致系统处理错误或过期的数据,从而使依赖数据顺序与状态正确性来维持的安全隔离机制出现漏洞。

CVE-2025-9613属于“完成超时重定向”漏洞,问题出在交易超时后的状态处理流程。在特定情况下,系统可能重复使用原本属于另一笔交易的标识符,导致后续返回的数据被发送至错误的安全环境,造成数据在不同隔离区域之间错乱,进而影响数据的机密性与完整性。虽然漏洞触发点与PCIe的完成超时行为有关,但问题实质在于IDE对交易状态与安全上下文的管理不足,属于IDE安全机制本身的设计缺陷。

CVE-2025-9614则属于“延迟写入重定向”漏洞,当设备切换或重新绑定安全环境时,IDE未能正确清除或更新加密状态,导致原本属于前一个安全环境的写入数据仍可能被传入新的安全环境中,模糊了不同可信区域之间的数据边界。

PCI-SIG表示,安全隔离被破坏可能导致信息泄露、权限提升或服务拒绝攻击。

受影响的对象主要是已启用PCIe IDE安全机制的服务器与数据中心系统,特别是采用新一代PCIe 5.0以上平台、并使用IDE与TDISP隔离不同安全环境的设备。英特尔与AMD已分别发布安全公告,确认旗下部分Xeon与EPYC服务器处理器在启用PCIe IDE的场景下受到影响,并建议通过固件更新进行修复。