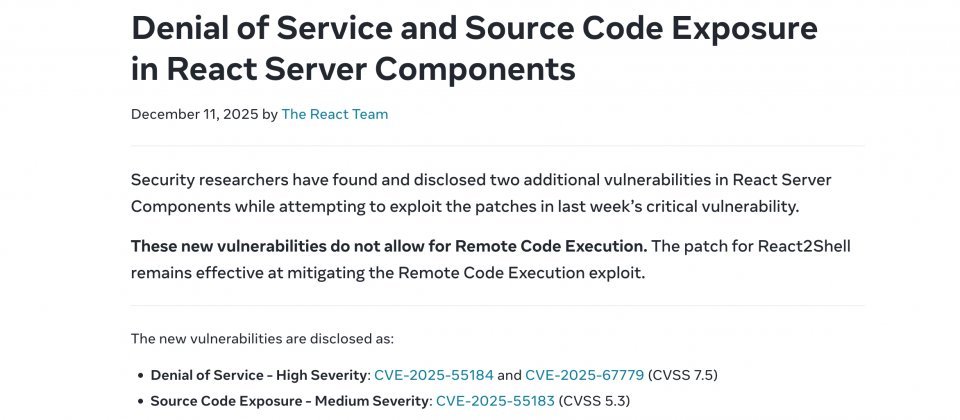

研究人员在审查上周React服务器组件(Server Components)关键漏洞CVE-2025-55182的补丁是否可能被绕过时,又发现了三个新漏洞,包括两个DoS漏洞CVE-2025-55184与CVE-2025-67779,以及一个源代码泄露漏洞CVE-2025-55183。React团队表示,新漏洞不涉及远程代码执行,上周用于缓解React2Shell的补丁仍能阻止远程代码执行类攻击,但此前发布的补丁不完整,已升级的用户仍需再次升级到更新的补丁版本。

受影响的包为react-server-dom-webpack、react-server-dom-parcel与react-server-dom-turbopack,版本范围为19.0.0至19.2.2。React还提醒,如果为了应对上周的漏洞已升级到19.0.2、19.1.3或19.2.2,这些版本的补丁仍不完整,可能存在风险,建议进一步更新至19.0.3、19.1.4或19.2.3版本。

在DoS漏洞CVE-2025-55184与CVE-2025-67779方面,攻击者可向任意React Server Functions端点发送特制的HTTP请求,服务器在反序列化时可能触发无限循环,导致进程卡死并持续消耗CPU资源,从而使服务无法正常响应。React提醒,即使应用程序本身未实现任何React Server Functions端点,只要部署环境支持React Server Components,就可能受到波及。

在源代码泄露方面,前提是应用程序存在可被触发的Server Function,且该函数会以字符串形式输出或返回参数,恶意请求可能导致服务器返回Server Function的源代码。官方指出,主要风险在于源代码中直接写入的敏感信息,例如硬编码的密钥或凭证。通过process.env.SECRET等方式在运行时注入的敏感信息,不在本次影响范围内。

React再次明确了受影响范围:如果React代码未在服务器端执行,或未使用支持React Server Components的框架、打包工具或插件,则不受影响。官方点名Next.js、React Router等生态系统项目可能因依赖关系而受影响,并表示已与部分托管服务提供商合作部署临时缓解措施,但官方强调不应长期依赖临时方案,开发者仍需升级至已修复的版本。