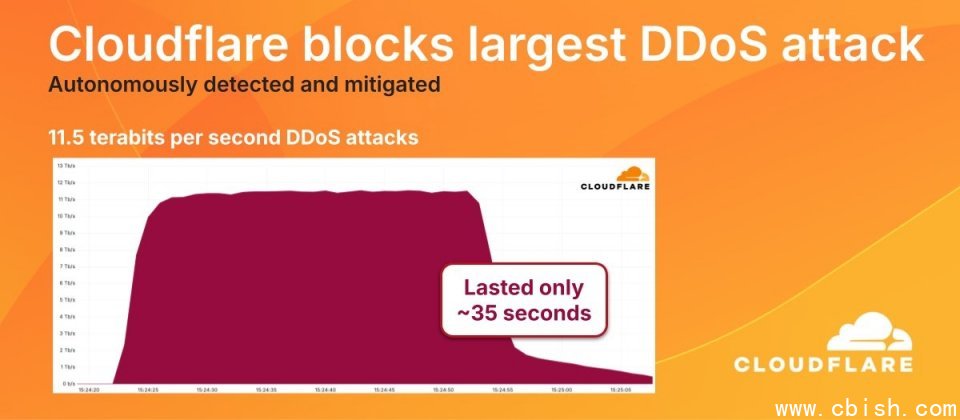

最近Cloudflare自动化防御在短短数十秒内,拦截峰值11.5 Tbps的DDoS攻击,数据包速率最高达5.1 Bpps,官方说明这是一场UDP洪水攻击,持续约35秒。此外,过去数周Cloudflare自动化防御,也已持续拦截数百起超大流量(Hyper-volumetric)攻击。

事件最初Cloudflare在X提到攻击流量“主要来自Google云端”,但官方之后在社区更新,改口指出11.5 Tbps流量其实同时来自多个IoT设备与多家云服务商,Google云端只是其中之一,并非主要来源。

由于UDP无需连接握手,攻击者能在极短时间内将大量流量推送至边界路由器或上游连接,造成正常连接拥堵、丢包,服务对外呈现不可用。这种攻击大多针对L3/L4层,需要在网络边界采取实时自动化检测与限速策略,才能在秒级流量爆发时维持可用性。

Cloudflare过去已多次披露类似规模的案例,如今年5月中拦截7.3 Tbps攻击,显示超大流量攻击事件正成为常见威胁形态。根据Cloudflare威胁报告,超大流量(Hyper-volumetric)攻击指L3/L4攻击带宽超过1 Tbps、数据包速率超过1 Bpps,或HTTP攻击每秒请求数超过1 Mrps。这类攻击多在短时间内爆发,且强度极高。

此次攻击由Cloudflare自动化防御系统检测并缓解,官方未说明是否对服务造成影响,来源分布与向量等细节,仍有待后续报告。