资安公司Proofpoint发现人工智慧建站工具Lovable,正成为骇客大规模滥用的目标,用于快速生成并託管钓鱼网站、恶意软件与诈骗页面。由于平台提供免费託管,且免费帐号建立的专案预设为可公开複製,攻击者能以极低门槛改造现有专案。从2025年2月以来,Proofpoint侦测到每月数以万计的lovable.app恶意连结,部分经由简讯散布。

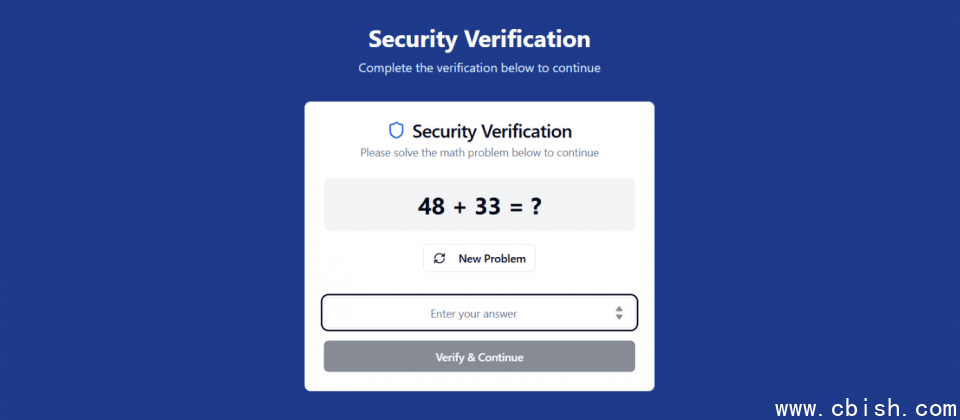

受害者先透过电子邮件或简讯被引导至lovable.app进入页面,页面设计会先出现简单数学CAPTCHA,藉此过滤自动化扫描,再转向仿冒知名品牌的网站以收集凭证或引导下载文件。有些恶意应用更直接将使用者输入的个资与信用卡资料送往Telegram频道,降低了攻击部署的技术门槛。

Lovable允许用户以自然语言描述即可生成完整网站并享有免费託管的服务,免费专案会带有Edit with Lovable标记,且预设可被其他人公开複製与修改,而当升级为付费帐号,则可移除标记并绑定自订网域,进一步提高假冒网站的可信度。

今年2月Proofpoint观测到大规模的Tycoon钓鱼攻击,攻击邮件以文件分享为诱饵,规模达数十万封,影响超过5,000家组织。受害者一旦通过CAPTCHA,就会被导向仿造的微软身分验证页面,攻击者透过中间人攻击(Adversary-in-the-Middle)手法,窃取Azure AD或Okta帐号凭证、MFA Token与工作阶段相关联的Session Cookie。6月又出现以人资福利邮件为主题的变种攻击,手法相同。

在个资与金流诈骗上,6月发现的UPS冒名活动发送约3,500封邮件,透过Zoho Forms传送,导向仿冒物流页面,进一步收集信用卡资料并外送至Telegram。这些网站多数基于Lovable公开模板ups-flow-harvester製作,Proofpoint通报后该专案已遭移除。

同月,研究人员还发现假冒DeFi平台Aave的钓鱼行动,邮件经由SendGrid发送,引导受害者先到Lovable页面,再转向假Aave网站,试图诱使受害者连结加密货币钱包掏空资产。研究人员也指出,与加密服务相关的可疑Lovable网站数量明显偏多。

研究人员在7月底起也发现一波以德语发票为诱饵的诈骗邮件,邮件内嵌入Cookie Reloaded转址服务,最终导向由Lovable生成的安全下载假页面,引导受害者下载存放于Dropbox的RAR压缩档。该文件解压后包含一个伪装的可执行档,执行时透过DLL侧载手法载入遭窜改的PYTHON27.DLL,进而释放并执行远端存取木马zgRAT。Proofpoint后续也观察到以相同手法製作的英文版本,攻击对象扩展至其他地区。

Proofpoint将发现回报Lovable,平台方回应已比对并下架包含数百网域的钓鱼网站群,Lovable自7月起新增即时侦测与每日扫描机制,并计画在秋季推出帐号层级的进一步防护措施,以降低滥用风险。