去年3月,名为XZ Utils程序库发生被植入隐密后门的供应链攻击事件,震惊软件开发界与资安界,当时刚好有研究人员偶然察觉异状,才让后门程序码被揪出,使得受影响範围并未持续扩大,初估评估仅有部分Linux版本受到影响,这起事故后来被登记为CVE-2024-3094的满分漏洞。如今有资安业者揭露新的调查结果,他们发现有Docker映像档遭到这项后门入侵。

资安业者Binarly指出,他们发现有一批在上述供应链攻击期间建立的Docker映像档,也存在这个后门程序,值得留意的是,部分映像档仍能在Docker Hub公开取得,一旦其他人以这些映像档为基础打造新的文件,他们的映像档恐怕也同样存在相同的后门。这起调查结果,代表即便后门程序码出现的时间相当短暂,但有可能在不被注意的情况下,在容器储存库潜伏相当长的时间。

针对该公司调查此事的动机,他们向资安新闻网站The Hacker News透露,起因是在客户的环境侦测到相关的恶意程序码,经过进一步调查,发现有问题的映像档是从Docker Hub拉取而得。

Binarly一共找到35个存在后门程序的映像档,乍看之下,这样的数量并不多,但该公司强调,他们只有针对一部分在Docker Hub发布的映像档进行检查,并且关注Debian映像档,原因是这类文件在Docker Hub上保留历史记录资料。除此之外,若是以其他受到XZ Utils影响的Linux发行版,例如:Fedora、OpenSUSE等,所打造的Docker映像档,是否也存在这样的风险,因为缺乏相关资料可供追查,目前仍不得而知问题有多严重。

该公司起初找到12个有问题的Debian映像档,并试图对于其他以这些有问题映像档为基础进行开发的「二阶映像档(second-order image)」进行调查,最终找到35个映像档,并向维护者进行通报。

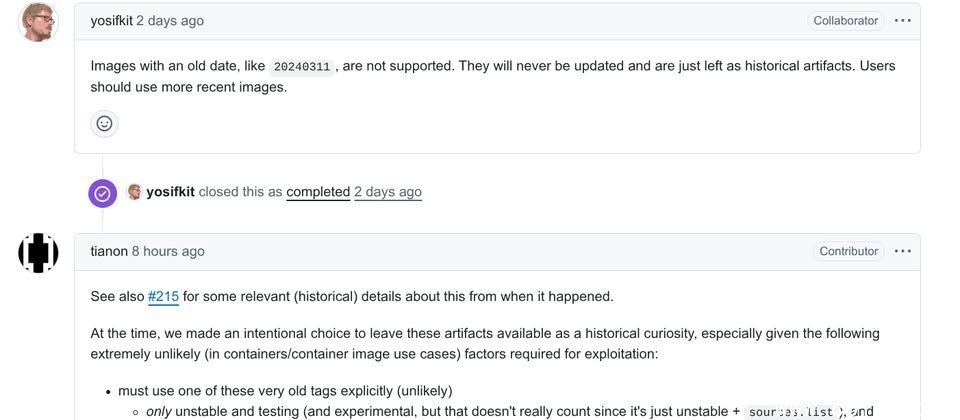

然而,不少维护团队认为,存在风险的映像档皆为过时版本,用户大多习于採用最新版本的文件,因此冲击不大,他们仍决定保留这些旧版本。但Binarly指出,儘管利用后门需具备一定的条件,留存这种带有后门的映像档,还是有资安风险,后续情形相当值得关注。