昨天是许多软件业者、工控设备製造商发布8月例行更新的日子,其中微软修补的资安漏洞仍然是焦点,原因在于这次重大层级的资安漏洞创下今年新高,多达17个,较前7个月约在10至12个多出不少,这样的情况也引起资安业者Rapid7、漏洞悬赏专案Zero?Day?Initiative提出警告,呼吁用户要优先处理部分漏洞。

另一方面,企业软件解决方案SAP发布的资安公告也相当值得留意,他们这次公告两项风险值达到9.9分的漏洞,影响S/4HANA、Landscape Transformation(SLT)两套系统,攻击者甚至能拿来当作后门,相当危险。

?

【攻击与威胁】

Fortinet SSL VPN设备遭遇大规模暴力破解攻击,骇客目标疑为同厂牌网路管理平台

供员工远端存取公司内部环境的SSL VPN系统,经常成为网路攻击活动锁定的主要目标,对方企图趁虚而入的部分,过去大多数VPN系统本身未修补的资安弱点,然而,也有可能是身分存取管理上的缺失。例如,今年4月,Fortinet针对防火墙用户提出警告,他们发现有人针对启用SSL VPN功能的设备发动攻击,如今再传针对该厂牌SSL VPN系统的攻击行动,但特别的是,攻击目标竟是同厂牌的网路管理平台。

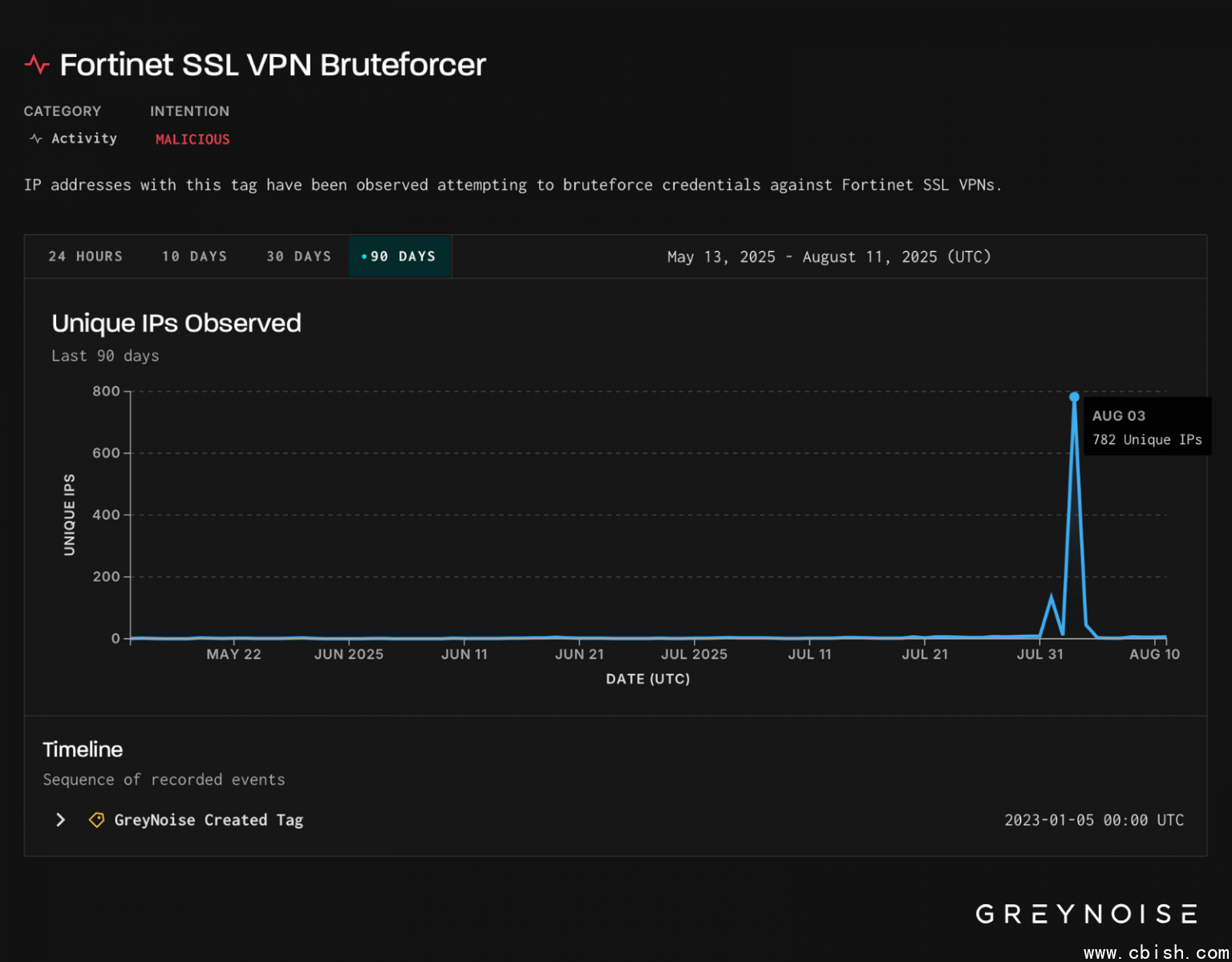

威胁情报业者GreyNoise揭露自8月3日出现的攻击行动,骇客针对Fortinet SSL VPN系统而来,在一天内透过782个IP位址试图进行暴力破解。事隔两天,他们侦测到第二波攻击,攻击者使用完全不同的TCP签章犯案,这种情况引起GreyNoise的注意并着手调查。

结果发现,虽然两波攻击都是对SSL VPN下手,试图进行暴力破解,但第一波攻击行动的目标,是防火墙作业系统FortiOS的组态文件,而第二波转向了网路管理平台FortiManager。这样的现象,代表攻击者很可能透过相同的基础设施或是作案工具,向不同的Fortinet装置下手。

骇客公开安联人寿被窃客户、合作伙伴280万笔资料

7月安联人寿通报其使用的第三方系统遭到骇客攻击,导致客户资料外洩。根据资安新闻网站Bleeping Computer报导,受骇的是安联人寿的Salesforce系统,而攻击者的身分是ShinyHunters。虽然该公司未透露多少人资料外洩,但根据科技网站Techcrunch报导,美国分公司约有140万客户,大部分客户都受到影响。

事件在本周出现新进展。根据Bleeping Computer报导,ShinyHunters似乎和Scattered Spider及Lapsus$整合,周末在Telegram频道以ScatteredLapsuSp1d3rHunters帐号公开安联人寿的客户文件,可能是为了兜售更大量资料提供的样本。

这批文件包含「帐户」、「联络资料」资料表格,属于安联人寿个人保户及业务合作伙伴,后者包括财富管理、仲介商及财务顾问公司。资料总笔数约为280万。外洩的资料有的显然来自Salesforce,如姓名、地址、电子邮件、电话、生日、税籍资料,也有业务资料如证照、合作公司、行销分类,以及核准进度等。

法国电信业者Bouygues Telecom传资料外洩,影响640万客户

法国电信业者Bouygues Telecom本周公告遭到网路攻击,导致640万用户资料外洩。

Bouygues Telecom指出,未经授权的第三方人士存取该公司640万用户帐号的部分资料,该公司技术团队已在最短时间内解决入侵,採取所有必要的额外措施。除了联繫法国网路安全及资料保护主管机关,该公司也以电子邮件或简讯通知受影响的用户。

根据Bouygues Telecom于网站发出的公告,外洩资讯包含用户联络资讯、合约、公民身份资料或企业用户的公司资料,以及国际银行帐号编号(IBAN),信用卡号及密码不受影响。Bouygues Telecom提醒用户留意因资料外流引发的诈骗简讯、电话及电子邮件。

其他攻击与威胁

◆450家美国企业惨遭勒索软件Royal、BlackSuit毒手

◆荷兰警告Citrix NetScaler重大漏洞已被用于攻击关键基础设施

◆北韩骇客Kimsuky内部资料遭公开,作案工具与目标名单曝光

?

【漏洞与修补】

微软发布8月例行更新,修补已被公开的Kerberos零时差漏洞

8月12日微软发布每月例行更新(Patch Tuesday),总共修补111项漏洞,数量较上个月130个有所下降。从漏洞的类型来看,权限提升(EoP)漏洞最多,有44个,其次是远端程序码执行(RCE)漏洞,有35个;其余为资讯洩露、可被用于欺骗的漏洞、阻断服务(DoS),以及能用来窜改的漏洞,分别有18个、9个、4个、1个。

根据漏洞的严重程度而言,有17个被评为重大层级,数量是今年最多的一次,其中9个是RCE漏洞、4个是资讯洩露漏洞、3个是权限提升漏洞,以及1个能被用于欺骗的漏洞。

值得留意的是,这次有一个是在修补之前就被公开的Kerberos零时差权限提升漏洞CVE-2025-53779,微软指出为相对路径穿越(CWE-23)类型的弱点,通过身分验证的攻击者有机会藉此取得网域管理员权限,CVSS风险评为7.2。特别的是,他们提到攻击者利用漏洞的前提,是必须提升「委派控管服务帐号(Delegated Managed Service Account,dMSA)」特定属性的存取权限。

SAP修补S/4HANA、Landscape Transformation重大漏洞

SAP于本週二(8月12日)发布本月例行更新(Security Patch Day),一共修补15项资安漏洞,其中有两项接近满分的资安漏洞CVE-2025-42950、CVE-2025-42957,格外引人关注。

上述两项漏洞都可被用于程序码注入,分别影响SAP Landscape Transformation(SLT)的分析平台,以及私有云型态与本地建置的S/4HANA系统,对于这些漏洞带来的影响,SAP提及攻击者在取得使用者的权限下,就有机会透过RFC在特定的功能模组触发漏洞,从而在目标系统注入任何ABAP程序码,并绕过基本的授权检查流程。这些漏洞可被拿来当作后门,产生整个系统可能遭到入侵的风险,从而破坏机密性、完整性、可用性。

特别的是,SAP对这两项漏洞的说明几乎一模一样,长期观察与分析SAP每月例行更新的资安业者Onapsis指出,两者其实是完全相同的程序码注入漏洞,这些漏洞存在于一项远端启用的SAP功能模组;对于SLT平台来说,主要是影响已部署特定版本Data Migration Server(DMS)附加元件的SAP ECC用户。

其他攻击与威胁

◆Jenkins外挂程序存在重大漏洞,1.5万台服务器恐曝险

◆全录列印流程自动化软件FreeFlow存在资安漏洞,恐被用于SSRF、RCE攻击

?

近期资安日报

【8月12日】俄罗斯骇客挖出WinRAR新的零时差漏洞,已用于网钓

【8月11日】SonicWall防火墙近期遭勒索软件攻入的原因出炉:骇客利用已知漏洞从事攻击

【8月8日】越南骇客窃资软件攻击行动升温,逾20万组帐密遭窃