Palo Alto Networks旗下Unit 42威胁情报团队揭露,攻击者正大规模利用微软SharePoint多项高风险零时差漏洞,针对在地端部署环境展开入侵行动。这波攻击涉及4个被统称为ToolShell的严重漏洞,分别为CVE-2025-49704、CVE-2025-49706、CVE-2025-53770、CVE-2025-53771。

这些漏洞涵盖程序码注入、身分验证不当、反序列化及路径走访限制等多种弱点,最高CVSS风险分数达9.8。根据最新监测显示,勒索软件4L4MD4R已开始利用这些漏洞攻击暴露于网际网路的SharePoint Server,对政府、医疗、教育和企业环境构成实质冲击。

研究人员指出,攻击活动自7月中明显升温,攻击者运用自动化工具针对全球多个地端SharePoint服务器进行版本侦测与弱点测试。受影响产品以2016、2019版SharePoint Enterprise Server及订阅版本为主,Microsoft 365中的SharePoint Online则未受影响。这些漏洞均允许未授权攻击者远端执行任意程序码或绕过身分验证,单一主机遭入侵后,攻击面将扩及组织其他整合式服务。

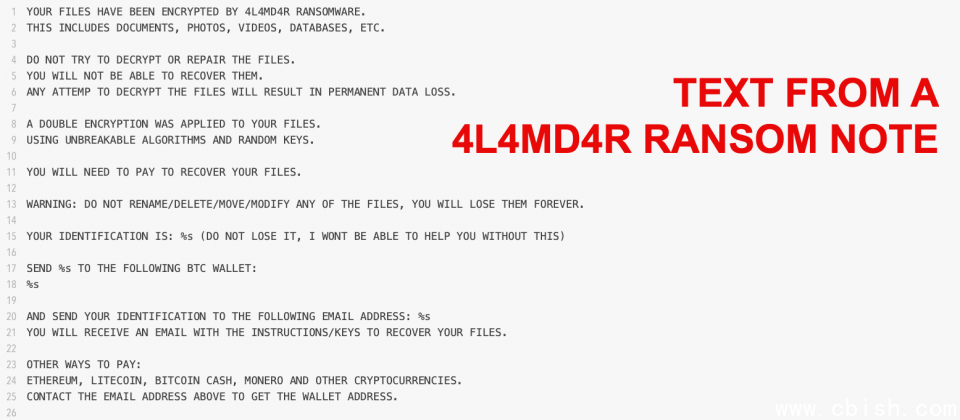

攻击者首先利用漏洞取得服务器存取权,随即执行PowerShell命令关闭防护功能,并从指定远端位置下载UPX压缩且以Go语言撰写的勒索软件4L4MD4R。该勒索软件于受害主机记忆体中解密、载入并加密文件,之后在桌面生成赎金说明与加密文件清单,要求受害者以比特币支付赎金。技术分析显示,攻击过程中还会窃取MachineKey等凭证资讯,增加攻击者横向移动及存取Teams、OneDrive和Outlook等服务的可能性。

此外,攻击者不仅能绕过多重身分验证与单一登入,还根据攻击行动进度与外部公开情报灵活调整工具与策略,例如初期以.NET自订模组窃取加密金钥,当相关Web Shell手法曝光后,迅速切换回.NET模组,提升存活率与隐匿性。Unit 42比对活动来源,发现多起攻击与微软追蹤的Storm-2603组织相关联,显示具备高度组织化与持续作战能力。

鉴于此次攻击规模与风险,研究人员建议所有运作在地端SharePoint环境之组织,应优先假设主机已遭入侵,并立即执行下列行动,第一是断开易受攻击服务器对外连线,防止进一步入侵或资料外洩;第二,依据微软最新公告安装所有修补程序,且重设ASP.NET MachineKey、所有加密金钥与密码资料,并重启IIS服务;第三,主动进行威胁猎捕及全面弱点检查,确认是否存在Web Shell或异常连线,必要时委託专业事件应变团队执行全面调查与处理。