资安公司Proofpoint研究团队发现,攻击者持续滥用微软OAuth应用注册机制,假冒企业常用的云端服务,诱导受害者授权伪造应用,再将其导向仿造的微软登入页面,藉此拦截帐号密码及多因素验证(MFA)会话资讯。

随着MFA逐渐成为云端帐号的标準防护措施,攻击者结合攻击者中介(AiTM)钓鱼框架,例如Tycoon与ODx,已能即时拦截使用者输入的验证资讯及工作阶段Cookie,突破MFA防线,对云端服务构成实质威胁。

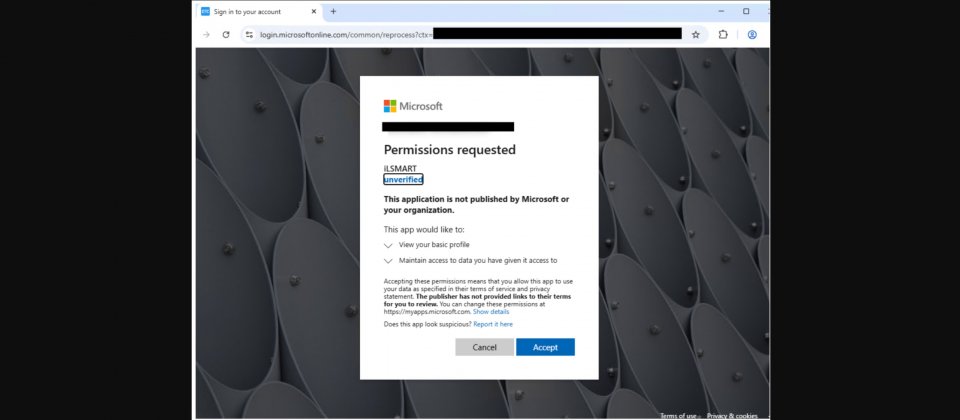

这波攻击最明显的特徵,在于骇客伪装Adobe、DocuSign、SharePoint、RingCentral等主流云端服务的应用名称与授权页面,利用OAuth权限请求,引导目标用户同意或拒绝应用存取个人资讯。无论使用者选择取消或授权,最终都会被重导至伪造的微软登入页,而该页实际上由攻击者控制,并利用AiTM技术同步拦截所有登入凭证与MFA验证内容。

研究人员指出,攻击流量普遍带有Axios用户代理特徵,攻击后阶段经常试图变更受害者帐号的安全设定,以维持存取权限。根据统计,2025年Tycoon攻击已针对超过900个Microsoft 365租户、近3,000个帐号发动攻击,并取得逾五成的入侵成功率。

攻击者的投递策略也越来越成熟,研究人员观察到,多数钓鱼邮件来自先前遭入侵的企业帐号,邮件主题常涉及报价、合约及文件签核等商业情境,以提升诱骗成功率。邮件中的连结会引导收件者进入伪造的微软OAuth授权页,之后再重导至攻击者掌控的登入页面。2025年4月后,攻击者基础设施从原本的俄罗斯主机,转移至美国资料中心託管服务,其持续调整行动以降低被侦测风险。

微软在6月宣布,从7月中至8月,将分阶段封锁旧式验证协定,并强制第三方应用程序取得管理员同意,研究人员认为,这些调整有助于阻止假冒OAuth应用程序的相关攻击,同时建议企业资安团队仍须主动检视云端环境授权政策,加强异常行为监控,及时辨识可疑应用程序授权。

使用者教育同样不可或缺,应针对OAuth授权页与云端登入页面设计进行基础风险识别训练,针对敏感帐号,研究人员建议导入FIDO实体金钥等更高强度的多因素验证,以降低会话资讯遭拦截的风险。