今年4月开始,被称为Scattered Spider、0ktapus、UNC3944、Octo Tempest的骇客组织,传出针对英国零售业者玛莎百货(Marks & Spencer,M&S)、连锁超市Co-op、精品百货公司哈洛德(Harrods)发动网路攻击,这些骇客成为勒索软件DragonForce的加盟主,利用这款恶意程序犯案,后续Google警告这些骇客转移目标,针对美国零售业、航空与交通运输业而来,最近他们公布详细的调查结果,揭露这些骇客的攻击手法。

Google旗下的威胁情报团队(GITG)指出,Scattered Spider向来不使用软件弱点做为入侵受害组织的管道,而是针对IT服务台(Help Desk)拨打电话,依照经过验证的剧本进行网钓攻击,从而绕过常见的资安防护机制,并採取寄生攻击(LoL)的策略从事后续活动。

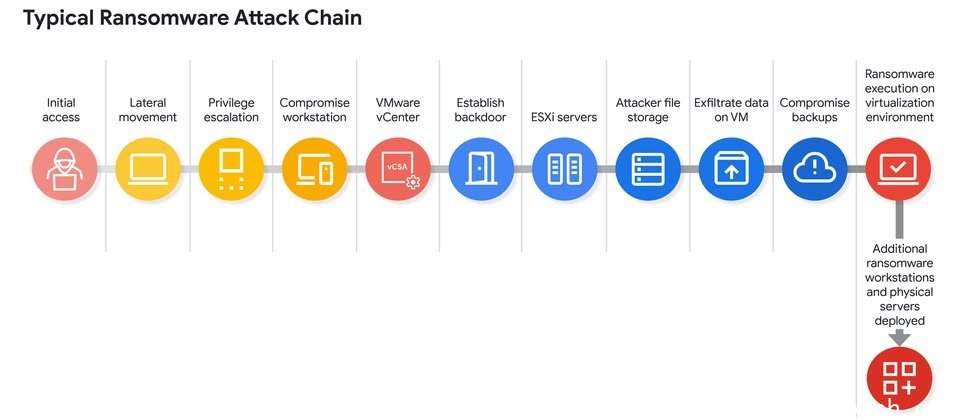

一旦这些骇客在成功完成社交工程攻击并取得有效使用者帐号,就会以此操纵受信任的管理系统,并透过控制AD来转进VMware vSphere环境,建立从虚拟机器管理工具窃取机敏资料并部署勒索软件的管道。GITG指出,这样的做法完全不会产生入侵指标(IoC),并能绕过EDR等资安工具的侦测。

GITG将Scattered Spider的攻击流程分成5个阶段,首先,是对受害组织的IT服务台下手,利用先前外洩的员工个资拨打电话,说服服务台重设AD密码。若是得逞,他们就会试图扫描内部环境的SharePoint网站、网路磁碟、并挖掘IT文件、技术支援指引、组织表单,以及专案规画,企图从中找出高价值目标,其中包含vSphere Admins、ESX Admins等AD群组,以便掌握虚拟化环境的管理权限。另一方面,他们也试图从密码管理平台(如HashiCorp Vault)或其他特权帐号管理平台(PAM),来找出弱密码。

接着,骇客透过外流帐密登入vSphere的vCenter服务器管理介面,并滥用管理权限增加vCenter Server Appliance(VCSA)的虚拟及实际存取的人数。然后他们开启远端主控台,将设备重开机,窜改开机工具GRUB,以便在开机流程就执行Root Shell,从而无须密码就能使用root权限。得逞后骇客窜改root密码,上传开源、合法的远端管理工具Teleport,产生加密的反向Shell通道,从而绕过防火墙规则并建立C2连线。

骇客启用SSH与ESXi主机并重设root密码,将用于架设网域控制器的VM关机、移除磁碟,然后複製NTDS.dit,并使用SFTP、Teleport外传到特定的云端服务。

究竟在部署勒索软件之前,骇客做了那些準备?他们藉由完全控制受害组织的AD,使用网域管理员帐号进行远端桌面连线(RDP),存取备份基础设施,删除所有备份资料、快照、储存库。附带一提的是,骇客也可能将他们控制的帐号加入名为Veeam Administrators的群组,使得活动变得更为隐密。

最终骇客使用SSH连线存取ESXi主机,透过SCP或SFTP协定推送勒索软件,并使用指令码执行ESXi命令列工具vim-cmd,将所有虚拟机器强制关机,并加密相关文件。