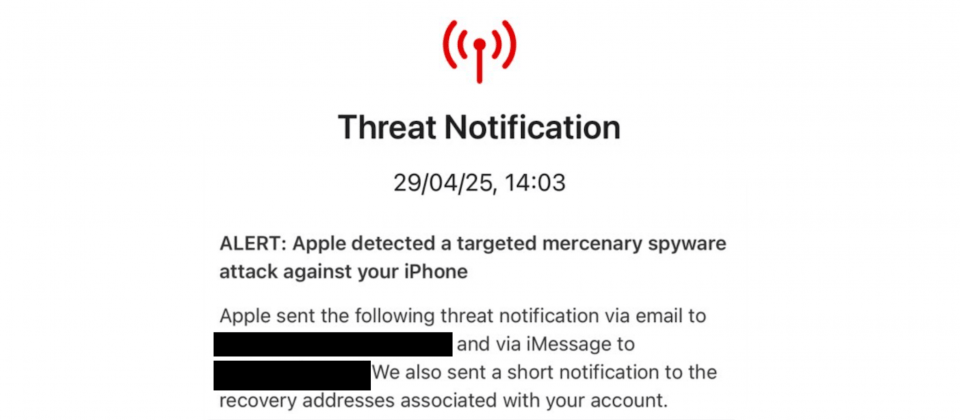

Apple针对部分iOS用户发出罕见威胁通知,指称其装置遭遇高阶间谍软件攻击,提醒受影响用户提高警觉。根据资安研究团队Citizen Lab最新调查,经技术鉴识后,首次有法证证据确认,至少两名欧洲记者的iPhone遭滥用iOS零点击漏洞入侵,悄悄植入以色列Paragon Solutions开发的Graphite间谍软件。Apple目前已针对该漏洞CVE-2025-43200发布安全更新并加强防护。

Citizen Lab公布的调查结果显示,收到Apple通知的受害者包括一名欧洲知名记者及义大利媒体Fanpage.it主编。团队对两台受害iPhone进行系统日誌及网路流量鉴识,发现这两台装置于2025年1月至2月间,在iOS 18.2.1版本下连线至一个与Graphite间谍软件基础设施有关的C2服务器,并留下攻击者特徵帐号ATTACKER1的iMessage讯息纪录。研究团队比对服务器指纹及既有行为模式,高度确信攻击来自Paragon Solutions的Graphite产品,且属于零点击攻击,也就是无须用户互动即可远端入侵。

iOS零点击攻击已成为高价佣兵间谍软件主要入侵管道,相关技术门槛与漏洞价值均高。此次攻击所用的CVE-2025-43200,经Apple确认已于iOS 18.3.1修补,Apple同步主动通知疑似受害用户,建议尽快升级系统并寻求专业协助。Citizen Lab指出,受害装置中的关键证据,如恶意服务器连线纪录及攻击帐号,均指向同一间谍软件操作方,显示攻击可能由单一客户针对多个目标,并有系统性监控新闻机构之情形。

Graphite间谍软件过去已在欧洲多国,被揭露用于监控人权工作者、政治异议人士及新闻从业人员。义大利国会委员会今年6月初发布调查报告,承认国安单位曾购买并运用该软件于特定案件,但对于Fanpage.it媒体相关人员遭骇一事,未明确说明责任归属。Paragon Solutions虽表示愿意协助义大利政府调查,但因国安考量遭婉拒,双方说法不一。

Graphite等产品具备高度模组化,支援iOS与Android等多种平台,并结合分散式基础设施与反鉴识技术。即便作业系统业者积极修补漏洞,仍难以完全杜绝此类攻击。各国立法、监管与资安社群已多次呼吁强化商业间谍软件管理,但由于供应链跨国、授权方不明及技术查核难度高,后续追蹤及责任釐清存在挑战。