受广泛採用的Node.js SAML单一登入(SSO)函式库Samlify,被揭露存在一项高严重性资安漏洞CVE-2025-47949,可使攻击者绕过身分验证,冒充高权限管理员帐号。资安公司Endor Labs研究人员提到,该漏洞允许未经授权的第三方利用签章验证机制的弱点,伪造SAML回应并取得任意用户身分,包括管理员。

研究人员公开CVE-2025-47949相关细节,指出Samlify于2.10.0版本之前,在XML签章验证机制上存在签章包装(Signature Wrapping)攻击风险。攻击者可利用合法签署的SAML XML文件,在原有内容插入恶意SAML断言(Assertion),并藉由函式库解析逻辑缺陷,规避加密验证流程。服务器端就可能误接受未经签章验证的身分资讯,导致攻击者可伪装成任意用户,包含系统管理员,登入目标应用或服务。

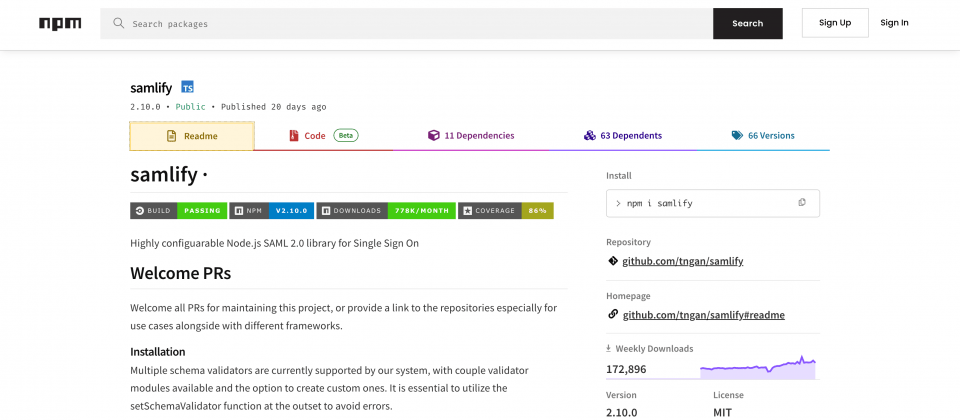

Samlify长期作为Node.js生态系内简化SAML 2.0实作的重要函式库,藉由高阶API设计,供开发者简单串接身分辨识与存取管理流程,被广泛用于企业、云端供应商及开发工具。根据NPM统计,Samlify每周下载量超过20万次,且有超过60个开源专案直接相依。

本次CVE-2025-47949被归类于CWE-347不正确验证加密签章。在实际攻击流程中,攻击者需先取得由身分提供者签署的XML文件,而这种情境在实务中具备可行性,例如透过用户端或网路层流量拦截,或自公开来源取得签署文件。

在取得签章文件后,攻击者即可将伪造的断言内容嵌入原始XML,再利用函式库于签章验证流程中的弱点,令系统误判伪造身分资讯为有效认证。此漏洞利用门槛低,不需事先取得系统权限或与用户互动,只要熟悉SAML流程即可执行。

针对此漏洞,Samlify官方已于2.10.0版本修正,强化签章与断言对应关係的检查,阻挡签章包装攻击。建议所有Samlify用户应立即升级至2.10.0或以上版本,并检查现有SAML单一登入整合情境,确保所有身分提供者与服务供应商之间的通讯,均採用加密连线并遵循资安最佳实务,以降低相关风险。